Uma política de senha forte é frequentemente a primeira linha de defesa contra ataques cibernéticos, mas muitas organizações continuam a seguir directrizes desactualizadas que as expõem a riscos significativos.

De acordo com o Relatório de Investigação de Violação de Dados de 2020 da Verizon, as credenciais perdidas ou roubadas continuam a ser a táctica de hacking número um utilizada por actores maliciosos para perpetrar violações de dados, com passwords comprometidas ou fracas responsáveis por 35% de todas as violações.

A segurança por senha nunca foi tão importante, especialmente com um grande número da força de trabalho a continuar a trabalhar a partir de casa. A superfície da ameaça expandiu-se, pelo que é crucial que as organizações actualizem a sua política de senhas para educar o pessoal sobre como criar senhas fortes e fornecer uma defesa robusta contra as ameaças cibernéticas.

As orientações anteriores sobre segurança de senhas tendiam a concentrar-se na singularidade, complexidade, comprimento mínimo de senha e alterações regulares de senha; contudo, os últimos conselhos afastaram-se disto, uma vez que muitas destas práticas de senha poderiam de facto levar os utilizadores a criar senhas mais fracas em vez de senhas mais fortes.

O Instituto Nacional de Normas e Tecnologia (NIST) abordou a importância das políticas de senha ao emitir a Publicação Especial NIST 800-63B (Digital Identity Guidelines - Authentication and Lifecycle Management). A publicação fornece conselhos actualizados às organizações sobre como podem melhorar o processo de autenticação e reduzir o risco de uma quebra de segurança.

A Microsoft e o National Cyber Security Centre (NCSC) também actualizaram as suas orientações sobre palavras-passe para ajudar as organizações a implementar políticas de palavras-passe que possam defender-se contra ameaças em evolução e apoiar a forma como as pessoas trabalham naturalmente.

Para assegurar que a sua política de palavra-passe é eficaz e cumpre as normas recomendadas pelo NIST, Microsoft e NCSC, compilámos todas as últimas directrizes em conselhos accionáveis que a sua organização pode utilizar para melhorar a segurança da palavra-passe.

Melhores Práticas de Política de Senha

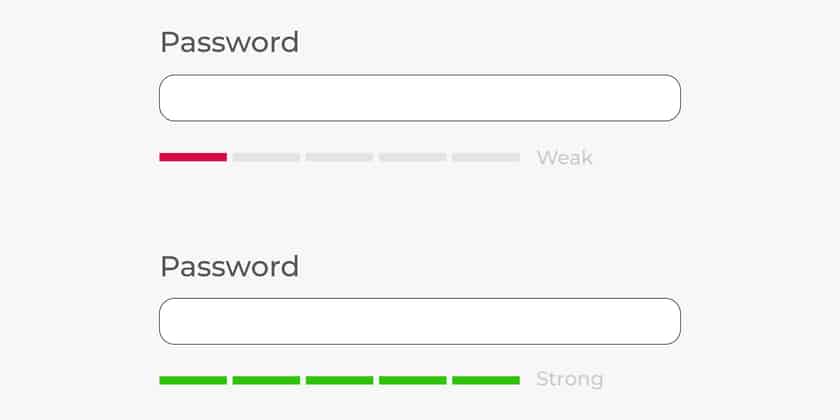

Aumentar o comprimento da palavra-passe e reduzir o foco na complexidade da palavra-passe

No passado, os conselhos sobre segurança de senhas concentraram-se fortemente na criação de senhas complexas, mas isto leva frequentemente à reutilização das senhas existentes com pequenas modificações. De acordo com o Conselho Nacional de Ciber-Segurança: "Os requisitos de complexidade colocam um fardo adicional aos utilizadores, muitos dos quais utilizarão padrões previsíveis (tais como a substituição da letra 'o' por um zero ou a utilização de caracteres especiais) para satisfazer os critérios de complexidade exigidos".

Os atacantes estão familiarizados com estas estratégias e utilizam este conhecimento para optimizar os seus ataques". O comprimento da senha é muitas vezes um factor muito mais importante, uma vez que uma senha mais longa é estatisticamente mais difícil de descobrir. NIST e Microsoft aconselham um comprimento mínimo de 8 caracteres para uma palavra-passe gerada pelo utilizador, e para reforçar a segurança para contas mais sensíveis, NIST recomenda às organizações que fixem o comprimento máximo da palavra-passe em 64 caracteres. Isto permite a utilização de frases-passe. Uma frase-senha é uma palavra-passe composta por uma frase ou combinação de palavras. Ajuda os utilizadores a memorizar palavras-passe mais longas e torna mais difícil para os hackers adivinharem usando a força bruta.

Senhas de ecrã contra listas negras

A reutilização de palavras-passe é um problema comum e, de acordo com um inquérito da Google/Harris, 52% das pessoas reutilizam a mesma palavra-passe em várias contas. Este comportamento arriscado conduziu a um enorme aumento dos ataques de credential stuffing, uma vez que os piratas informáticos tentam tirar partido dos milhares de milhões de credenciais comprometidas disponíveis para compra na dark web. Utilizando estas credenciais roubadas, os piratas informáticos podem tentar aceder a outras contas de utilizador utilizando a mesma palavra-passe comprometida.

Para combater esta ameaça, o NIST recomenda que as organizações utilizem software que crie senhas contra uma lista negra que inclua palavras de dicionário, cadeias de caracteres repetitivas ou sequenciais, senhas roubadas em violações anteriores, frases-passe comummente utilizadas, ou outras palavras e padrões que os hackers possam adivinhar. Este processo de rastreio ajuda os utilizadores a evitarem seleccionar palavras-passe que representem um risco para a segurança e irá sinalizar se uma palavra-passe anteriormente segura for exposta no futuro.

Eliminar redefinições regulares de palavra-passe

Muitas organizações exigem que os seus empregados mudem as suas palavras-passe a intervalos regulares, frequentemente a cada 30, 60 ou 90 dias. No entanto, estudos recentes demonstraram que esta abordagem à segurança das senhas é frequentemente contraproducente e pode, de facto, piorar a segurança. Normalmente, os utilizadores terão múltiplas palavras-passe de que necessitam de se lembrar, por isso, quando são forçados a fazer uma reposição periódica, recorrerão a padrões de comportamento previsíveis, tais como a escolha de uma nova palavra-passe, que é apenas uma pequena variação da antiga.

Podem actualizá-la alterando um único carácter ou adicionando um símbolo que se assemelhe a uma letra (por exemplo, ! em vez de I). Se um atacante já souber a palavra-passe existente do utilizador, não será muito difícil decifrar a versão actualizada. O NIST recomenda a remoção deste requisito para tornar a segurança da palavra-passe mais fácil de utilizar, e a Microsoft aconselha: "Se uma palavra-passe nunca for roubada, não há necessidade de a expirar. E se tiver provas de que uma palavra-passe foi roubada, é provável que aja imediatamente em vez de esperar pela expiração para resolver o problema."

Permitir copiar e colar palavra-passe

NIST reviu a sua orientação anterior e recomenda agora a utilização de 'copiar e colar' quando se digita uma palavra-passe. Isto ajuda a promover a utilização de gestores de senhas, o que sem dúvida aumenta a segurança ao permitir aos utilizadores gerar senhas mais longas, mais difíceis de de decifrar.

Limitar tentativas de senha

Usando ataque de força bruta, os hackers podem tentar violar uma conta através do login sistemático e da tentativa de todas as combinações possíveis de letras, números e símbolos, até que consigam obter a combinação certa de senha. Uma das melhores formas de defesa contra este tipo de ataque é limitar o número de tentativas de palavra-passe que qualquer endereço IP pode fazer dentro de um determinado período de tempo.

Não usar dicas de senha

As sugestões de senhas são frequentemente utilizadas por organizações para ajudar os seus utilizadores a lembrarem-se de senhas complexas. Pode ser uma simples solicitação ou o utilizador é obrigado a responder a uma pergunta pessoal tal como "em que cidade nasceu?" ou "Qual é o nome da sua primeira escola? As respostas a muitas destas perguntas podem ser facilmente encontradas nas redes sociais por um atacante determinado. Isto mina a segurança, razão pela qual o NIST aconselhou as organizações a abandonarem esta prática, pois poderia potencialmente aumentar as hipóteses de uma violação.

Utilizar Autenticação Multi-Factor

A autenticação multi-factor (AMF) é uma das formas mais eficazes de proporcionar protecção adicional a uma conta protegida por palavra-passe. Segundo a Microsoft, as contas têm mais de 99,9% menos probabilidades de ficarem comprometidas se a AMF for activada. No entanto, um recente inquérito GetAppdescobriu que apenas 55% dos inquiridos utilizam a autenticação por defeito de dois factores para as suas contas empresariais e pessoais quando esta está disponível.

Há três tipos de autenticação que podem ser utilizados:

- Algo que conhece: Uma senha, PIN, código postal, ou resposta a uma pergunta (ex: nome de solteira da mãe).

- Algo que você tem: Uma ficha, telefone, cartão de crédito, SIM, ou chave de segurança física.

- Algo que você é: Dados biométricos tais como uma impressão digital, voz, ou reconhecimento facial.

Alguns destes métodos de verificação são sem dúvida mais seguros do que outros mas essencialmente significa que mesmo que alguém roube ou adivinhe uma senha, não poderá aceder à conta sem outro factor de autenticação.

Formar pessoal sobre as melhores práticas em termos de palavra-passe

Há muitos conselhos contraditórios sobre o que constitui uma senha segura, por isso é crucial que o seu pessoal compreenda as melhores práticas e seja totalmente versado sobre o que a sua política de senha exige deles. A formação de sensibilização para a segurança deve educar o pessoal:

- Os riscos de reutilização das mesmas palavras-passe nas contas de casa e de trabalho

- Como criar palavras-passe fortes e seguras

- Como habilitar a AMF

- Como utilizar um gestor automático de palavras-passe para guardar palavras-passe com segurança