Como muito provavelmente saberá, um incidente de resgate sem precedentes teve lugar na sexta-feira em todos os hospitais do SNS. Foi encontrado em cerca de 100 países e afectou cerca de 75.000 máquinas (e estes números continuavam a aumentar à medida que íamos sendo pressionados).

Para ajudar, pensávamos ter reunido uma anatomia de como ocorreu, recolhida a partir de uma série de fontes diferentes, para o ajudar a compreender melhor como ocorreu e como se generalizou tão rapidamente.

Mas primeiro, esperamos que possa ligar o seu computador hoje sem que ele seja infectado por malware, pois muitos milhares em todo o mundo não serão tão afortunados. Vale a pena informar os seus amigos e colegas no Windows que é importante que o seu sistema seja totalmente corrigido com a actualização de segurança "MS17-010" - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Sensibilização por e-mail

É provável que todo este ataque tenha começado com um ataque de spam. Várias agências noticiosas relataram que o malware que desencadeia o resgate foi instalado depois de um utilizador ter aberto um documento de palavras que continha macros.

Para aqueles de nós envolvidos no espaço de segurança cibernética, estes ataques são comuns. No entanto, este é único na sua amplitude. O ataque continuou durante todo o fim-de-semana, com os meios de comunicação estatais chineses a relatarem que 29.000 instituições em toda a China foram infectadas pelo ataque cibernético global de resgates. Isto também continuou até segunda-feira de manhã com o Governo Federal na Austrália a confirmar que as empresas privadas foram atingidas pelo ataque de resgate.

O Apego da Desgraça!

Assim que o e-mail aterrar, e o utilizador abrir os documentos anexos - é o fim do jogo!

Várias coisas podem ter acontecido:

Primeiro, é provável que, uma vez lançado, o malware se tenha ressentido a todos os contactos da lista de contactos dos utilizadores por correio electrónico. Esta é uma das razões pelas quais o malware poderia viajar tão longe, tão depressa.

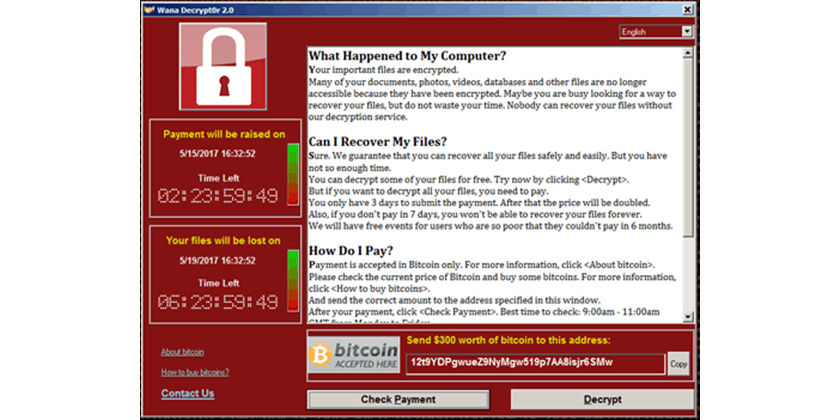

Então, o Malware terá instalado na máquina local. O mais provável é que isto também tenha desencadeado o resgate na máquina local. Esta variante em particular do programa de resgate tem vários nomes - WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Encripta todos os ficheiros locais que pode e irá exibir um ecrã como este:

A ideia é que assim que a encriptação se apoderar, o utilizador precisa de pagar para voltar a ter acesso aos seus ficheiros. O montante pedido é de $300. Se não pagarem em 72 horas, o montante duplica. E se não tiverem pago no prazo de uma semana, os ficheiros serão todos apagados. Claro - como com todos os resgates, não há garantia de que o pagamento resultará na desencriptação dos ficheiros. O pagamento deve ser feito utilizando Moedas Bitcoins - para mais informações sobre esta moeda digital ver aqui

EternalBlue

Não se deixe enganar pelo nome, o nome EternalBlue deve estar a assustar muitas organizações neste momento. No passado, a Agência de Segurança Nacional nos Estados Unidos encontrou uma falha em certas versões do Microsoft Windows que lhes permitiu aceder à máquina remotamente e instalar software. Numa reviravolta bizarra dos acontecimentos, no início deste ano, os próprios NSA foram pirateados e os hackers encontraram detalhes desta falha e de uma série de outras. Assim que isto se tornou do conhecimento público, a Microsoft lançou uma correcção para todas as versões suportadas do Windows.

Contudo, há várias versões para as quais não foram lançados patches - mais notadamente Windows XP e Windows Server 2003. O malware que chegou na sexta-feira passada foi capaz de procurar na rede de organizações máquinas que estavam a executar estas versões não suportadas do Windows, e depois utilizar esta exploração (código chamado 'EternalBlue') para se instalar através da rede na máquina detectada, encriptando assim essa máquina.

Esta técnica é outra razão pela qual o problema se pôde propagar tão rapidamente. É também uma razão principal pela qual o SNS foi tão duramente atingido. O NHS é notório por utilizar software e sistemas operativos desactualizados - mesmo para alguns dos seus sistemas mais cruciais.

Uma última coisa a mencionar. Poderá ter lido os relatórios sobre o "herói acidental" que conseguiu impedir qualquer outra máquina de ser infectada. Parece que antes de o resgate entrar em vigor e encriptar as máquinas, ele 'verifica' com um domínio da Internet. O domínio é 'www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com'.

Essencialmente, o vírus verifica se esse website está vivo, e se está - o vírus sai em vez de infectar a máquina. Isto parece ser um interruptor de matar que os hackers incluíram para lhes permitir matar a campanha de resgate, se necessário. O domínio acima nunca foi registado e, portanto, o website não teria estado em directo. Mas um analista de segurança registou o domínio (por uma taxa de £8), e isto trouxe o website à existência e assim o software de resgate deixará de infectar as máquinas.

No entanto, os hackers podem fazer pequenos ajustes ao seu código e liberar novamente o resgate sem este interruptor de matar. Os efeitos disto podem ser muito mais devastadores do que o que vimos na sexta-feira.

Só o tempo dirá se estes ataques escalarem, ou se vimos o pior de EternalBlue. Contudo, os ataques de phishing continuarão a ocorrer. Para evitar que a sua empresa seja apanhada num incidente global no futuro, poderá querer investir no nosso software especializado de simulação de phishing - MetaPhish que aumenta a sensibilidade dos seus empregados a e-mails fraudulentos. Temos também um curso Essential Phishing Awareness eLearning que cobre como identificar correctamente um phishing e o que fazer quando o detectar.

Fale connosco hoje para mais informações sobre como poderia salvar a sua organização de um ataque de phishing.