En ny angrebskampagne phisher efter brugernes Gmail-oplysninger og udnytter straks disse oplysninger til at stjæle adgang til ofrenes konti.

Angrebet begynder, når en bruger modtager en e-mail til sin Gmail-konto. E-mailen kan komme fra en person, som modtageren måske kender, men hvis konto angriberne allerede har kompromitteret. Som det er tilfældet med de fleste phishing-kampagner, kommer den med en vedhæftet fil. De fleste af angrebsmails ser ud til at have et vedhæftet billede, som modtageren kender.

Man skulle tro, at hvis man klikker på billedet, ville der blive vist et eksempel. Men det sker ikke. Mark Maunder, administrerende direktør for WordFence, forklarer det i et blogindlæg:

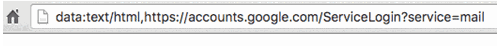

"I stedet åbnes en ny fane, og Gmail beder dig om at logge på igen. Du kigger på placeringslinjen og ser accounts.google.com derinde. Det ser sådan ud...."

Det sidste, en bruger ønsker at gøre, er at logge ind med denne overbevisende (men falske) Google-loginside. Hvis man gør det, får angriberne deres Gmail-loginoplysninger. For at gøre tingene endnu værre spilder angriberne ingen tid på at bruge dem til at kompromittere brugerens konto og distribuere phishing-e-mails til nogle af deres kontakter.

Som en kommentator på Hacker News beskriver det:

"Angriberne logger ind på din konto, så snart de har fået adgangsoplysningerne, og de bruger en af dine faktiske vedhæftede filer sammen med en af dine faktiske emnelinjer og sender den til personer på din kontaktliste."

"For eksempel gik de ind på en elevs konto, hentede en vedhæftet fil med et træningsskema for et idrætshold, genererede et skærmbillede og parrede det med en emnelinje, der var relateret til det, og sendte det pr. e-mail til de andre medlemmer af idrætsholdet."

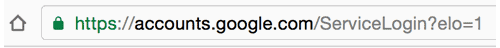

For at beskytte sig mod denne angrebskampagne bør brugerne først kigge lidt nærmere på placeringslinjen på en Google-loginside, før de logger ind. Googles faktiske log-in-side bør ikke vise andet end "https://" i tegnbjælken før "accounts.google.com".

Svindelnummerets brug af "data:text/html" afslører, at der er tale om en fil, dvs. en falsk Gmail-loginside.

Brugerne bør også aktivere totrinsbekræftelse på deres konti. Denne funktion vil hjælpe med at beskytte brugernes konti, selv i tilfælde af at nogen stjæler deres brugernavn og adgangskoder.

Samtidig bør organisationer hjælpe med at uddanne deres medarbejdere om phishing-svindel. Simulerede phishing-kampagner får ofte brugerne til at forstå, at de skal være opmærksomme på mistænkelige e-mails. Organisationer kan designe og udsende disse e-mails ved hjælp af software fra tredjepart til træning i sikkerhedsbevidsthed.

Lyder denne løsning interessant for dig?

Hvis det er tilfældet, kan du kontakte Metacompliance i dag og få at vide, hvordan vores phishing-simuleringer kan hjælpe med at bringe dine medarbejderes kontosikkerhed op på det næste niveau.