En ny attackkampanj försöker lura till sig användarnas Gmail-uppgifter och utnyttjar omedelbart dessa uppgifter för att stjäla tillgång till offrens konton.

Attacken börjar när en användare får ett e-postmeddelande till sitt Gmail-konto. E-postmeddelandet kan komma från en person som mottagaren kanske känner, men vars konto angriparna redan har äventyrat. Som med de flesta nätfiskekampanjer kommer det med en bilaga. De flesta av attackmejlen verkar ha en bifogad bild som är bekant för mottagaren.

Man skulle kunna tro att om man klickar på bilden skulle en förhandsgranskning visas. Men det händer inte. Mark Maunder, VD för WordFence, förklarar detta i ett blogginlägg:

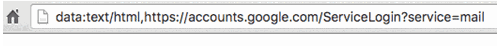

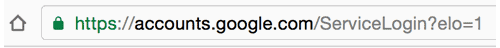

"Istället öppnas en ny flik och Gmail ber dig att logga in igen. Du tittar på platsfältet och ser accounts.google.com där. Det ser ut så här...."

Det sista en användare vill göra är att logga in på denna övertygande (men falska) Google-inloggningssida. Om man gör det får angriparna tillgång till inloggningsuppgifterna för Gmail. Om angriparna får tag på uppgifterna, slösar de ingen tid på att använda dem för att äventyra användarens konto och distribuera phishingmejl till några av deras kontakter.

Som en kommentator på Hacker News beskriver det:

"Angriparna loggar in på ditt konto omedelbart när de har fått inloggningsuppgifterna och använder en av dina riktiga bilagor, tillsammans med en av dina riktiga ämnesrader, och skickar den till personer i din kontaktlista."

"Till exempel gick de in på en elevs konto, tog fram en bilaga med ett träningsschema för ett idrottslag, skapade en skärmdump och kopplade den till en ämnesrad som var tangerat relaterad och skickade den till de andra medlemmarna i idrottslaget."

För att skydda sig mot denna attackkampanj bör användarna först titta lite närmare på platsfältet på en inloggningssida från Google innan de loggar in. Googles faktiska inloggningssida bör inte visa något i teckenfältet före "accounts.google.com" förutom "https://".

Användningen av "data:text/html" avslöjar att det rör sig om en fil, det vill säga en falsk inloggningssida för Gmail.

Användarna bör också aktivera tvåstegsverifiering på sina konton. Denna funktion skyddar användarnas konton även om någon stjäl deras användarnamn och lösenord.

Samtidigt bör organisationer hjälpa till att utbilda sina anställda om nätfiskebedrägerier. Simulerade phishing-kampanjer får ofta användarna att se upp för misstänkta e-postmeddelanden. Organisationer kan utforma och skicka ut dessa e-postmeddelanden med hjälp av programvara för utbildning i säkerhetsmedvetenhet från tredje part.

Låter den här lösningen intressant för dig?

Om så är fallet, kontakta Metacompliance idag för att få veta hur våra phishing-simuleringar kan hjälpa dig att höja dina anställdas kontosäkerhet till nästa nivå.