Lösungen

Entdecken Sie unser Angebot an personalisierten Security Awareness-Schulungen, um Ihr Team gegen moderne Cyberbedrohungen zu stärken und weiterzubilden. Vom Policy Management bis hin zu Phishing-Simulationen – mit unserer Plattform bekommen Ihre Mitarbeiter das Wissen und die Fähigkeiten, die zum Schutz Ihres Unternehmens notwendig sind.

Planen Sie Ihre jährliche Awareness-Kampagne mit ein paar Klicks

Stoppen Sie auf der Stelle Phishing-Angriffe dank preisgekrönter Phishing-Software

E-Learning zur Cyber Security: Entdecken Sie unsere preisgekrönte E-Learning-Bibliothek, maßgeschneidert für jede Abteilung

Zentralisieren Sie Ihre Richtlinien an einem Ort und verwalten Sie mühelos die Lebenszyklen von Richtlinien

Einfache Kontrolle, Überwachung und Verwaltung der Compliance

Übernehmen Sie die Kontrolle über interne Vorfälle und beseitigen Sie die wichtigsten Probleme

Branchen

Entdecken Sie die Vielseitigkeit unserer Lösungen in verschiedenen Branchen. Vom dynamischen Technologiebereich bis hin zum Gesundheitswesen – erfahren Sie, wie unsere Lösungen in verschiedenen Branchen Wellen schlagen.

Erste Verteidigungslinie für Finanzdienstleistungsunternehmen

Eine beliebte Security Awareness-Lösung für Regierungen

Eine Lösung für Security Awareness-Schulung bei großen Unternehmen

Verankern Sie eine Kultur der Security Awareness – auch zu Hause

Ansprechende Security Awareness-Schulung für den Bildungssektor

Entdecken Sie unsere maßgeschneiderte Lösung zur Security Awareness für Arbeitskräfte im Gesundheitswesen

Transformation der Security Awareness-Schulung im Technologiebereich

Unterstützen Sie Ihre Anforderungen zur NIS2-Compliance mit Awareness-Initiativen für Cyber Security

Ressourcen

Von Plakaten und Richtlinien bis hin zu vollständigen Leitfäden und Fallstudien – nutzen Sie unsere kostenlosen Informationsmaterialien, um die Awareness für Cyber Security in Ihrem Unternehmen zu stärken.

Eine unverzichtbare Ressource um eine Kultur der Cyber Awareness zu schaffen

Der ultimative Leitfaden für die Implementierung von einem effektiven E-Learning zur Cyber Security

Aufklärung der Mitarbeiter über die Erkennung und Verhinderung von Phishing-Angriffen

Laden Sie diese kostenlosen Plakate herunter, um die Wachsamkeit Ihrer Mitarbeiter zu erhöhen

Schaffen Sie eine sicherheitsbewusste Kultur und fördern Sie die Awareness für Cyberbedrohungen

Erfahren Sie, wie wir unseren Kunden dabei helfen, ein positives Verhalten in ihren Organisationen zu fördern

Ein Glossar der wichtigsten Begriffe zur Cyber Security

Prüfen Sie Ihre Awareness-Schulung und vergleichen Sie Ihre Organisation mit den besten Praktiken

Laden Sie unsere kostenlosen Awareness-Materialien herunter, um die Awareness für Cyber Security in Ihrer Organisation zu stärken

Über uns

MetaCompliance verfügt über mehr als 18 Jahre Erfahrung im Sektor Cyber Security und Compliance und bietet eine innovative Lösung für die Awareness der Mitarbeiter für die Informationssicherheit und die Automatisierung von Incident Management. Die MetaCompliance-Plattform wurde entwickelt, um den Bedarf der Kunden an einer einzigen, umfassenden Lösung für das Management von Risiken in den Bereichen Cyber Security, Datenschutz und Compliance zu erfüllen.

Erfahren Sie, warum MetaCompliance der vertrauenswürdige Partner für Security Awareness-Schulungen ist

Wir ermöglichen es, Mitarbeiter einzubinden und eine Kultur der Cyber Awareness zu schaffen

Einfache Automatisierung von Security Awareness-Schulungen, Phishing und Richtlinien in wenigen Minuten

MetaBlog

Halten Sie sich auf dem Laufenden über Schulungen zur Cybersicherheit und verringern Sie die Risiken in Ihrem Unternehmen.

Wie kann man Phishing erkennen? Phishing gibt es schon lange, und es hat sich immer als wirksames Mittel erwiesen, um Menschen um Geld zu betrügen und persönliche Daten zu stehlen. Da sich unsere technologische Landschaft jedoch weiterentwickelt hat, sind die Phishing-Betrügereien, die wir beobachten, immer fortschrittlicher und trügerischer.

Die Angreifer haben ihre Fähigkeiten verfeinert und ihre Betrügereien so angepasst, dass sie so viele Menschen wie möglich über eine Reihe verschiedener Plattformen täuschen können. Kaspersky Lab stellte 2017 einen Anstieg der Phishing-Angriffe um 59 % fest, und es wird erwartet, dass diese Zahl noch steigen wird. Der einfache Grund dafür ist, dass Phishing funktioniert.

Die geringen Kosten und die hohe Rendite haben es zu einer sehr lukrativen Methode gemacht, Menschen zu betrügen. Trotz eines besseren Allgemeinwissens über Phishing fallen immer noch täglich Millionen Menschen auf Phishing-Betrug herein.

Der beste Weg, nicht auf einen Phishing-Betrug hereinzufallen, besteht darin, zu wissen, wie diese aussehen und welche Methoden verwendet werden, um Opfer anzusprechen. Nachfolgend finden Sie einige der am häufigsten verwendeten Phishing-Betrügereien, mit denen Nutzer auf der ganzen Welt angesprochen werden:

Wie kann man Phishing erkennen? Die Top 5 Phishing-Betrügereien

1. Täuschendes Phishing erkennen

Täuschendes Phishing ist die am häufigsten verwendete Form des Phishing-Betrugs. Ziel eines jeden Phishing-Angriffs ist es, das Opfer zur Preisgabe vertraulicher Informationen zu verleiten, und zwar in der Regel, indem man sich als legitimes Unternehmen oder seriöse Quelle ausgibt. Diese Phishing-E-Mails erwecken oft ein Gefühl der Dringlichkeit, so dass sich der Benutzer gezwungen fühlt, die E-Mail so schnell wie möglich zu beantworten.

In den letzten Jahren sind Phishing-Betrügereien immer raffinierter und schwieriger zu erkennen geworden. Rechtschreib- und Grammatikfehler weisen die Nutzer oft auf einen Phishing-Betrug hin, aber die heutigen Phishing-E-Mails sind gut ausgearbeitet und oft nur schwer von echten E-Mails zu unterscheiden.

Täuschende Phishing-E-Mails gibt es in vielen verschiedenen Formen, aber in den meisten Fällen wird versucht, einen Nutzer dazu zu bringen, ein Kontoproblem zu lösen, z. B. Zahlungsinformationen zu aktualisieren oder die Schließung eines Kontos zu verhindern, indem er auf einen Link klickt. Sobald ein Opfer auf einen Link klickt, wird es oft auf eine fast identische gefälschte Website weitergeleitet, die seine persönlichen und finanziellen Daten stiehlt.

Täuschende Phishing-Angriffe imitieren oft große Markenunternehmen wie PayPal, Netflix, Apple und Amazon, da die Wahrscheinlichkeit, dass mehr Menschen auf den Betrug hereinfallen, höher ist. Nutzer sollten immer auf der Hut sein vor E-Mails mit einer allgemeinen Begrüßung, einer dringenden und bedrohlichen Sprache, Rechtschreibfehlern, einer nicht passenden URL oder Aufforderungen zur Angabe persönlicher Daten.

2. Spear-Phishing erkennen

Einige der größten Cyberangriffe der letzten Jahre haben alle mit einer einzigen Spear-Phishing-E-Mail begonnen. Spear-Phishing ist ein gezielterer Versuch, sensible Informationen zu stehlen, und konzentriert sich in der Regel auf eine bestimmte Person oder Organisation. Die Betrüger versuchen, so viele Informationen wie möglich über ihr Opfer herauszufinden, um die E-Mails so legitim und überzeugend wie möglich erscheinen zu lassen.

Sie nutzen häufig Unternehmenswebsites und soziale Medien, um ihre Opfer zu recherchieren. Sobald sie ihr Ziel besser kennen, beginnen sie mit dem Versand personalisierter E-Mails, die ihr Opfer zur Preisgabe vertraulicher Informationen verleiten sollen.

Spear-Phishing-Angriffe können viele verschiedene Formen annehmen. Einige versuchen, ein Opfer dazu zu bringen, auf einen Link zu klicken, über den Malware heruntergeladen wird, andere fordern Anmeldedaten an, oder sie werden auf eine Website mit Werbung oder Keylogging-Software weitergeleitet.

Herkömmliche Sicherheitsmaßnahmen können sich bei der Erkennung von Spear-Phishing-E-Mails als völlig unwirksam erweisen. Daher ist es von entscheidender Bedeutung, dass die Benutzer gegenüber dieser Angriffsmethode wachsam bleiben und alle E-Mails, die sie für verdächtig halten, auf ihre Gültigkeit hin überprüfen.

3. Social Media Phishing erkennen

Die Zahl der Phishing-Betrügereien über soziale Medien hat stark zugenommen. In einem aktuellen Bericht von RiskIQ wurde ein Anstieg der Phishing-Angriffe über Social-Media-Plattformen um 100 % festgestellt. Beim Social Media Phishing nutzen Angreifer Social Media-Websites wie Facebook, LinkedIn oder Twitter, um Nutzer dazu zu verleiten, auf bösartige Links zu klicken oder persönliche Daten preiszugeben.

Social-Media-Seiten erweisen sich als lukratives Jagdrevier für Angreifer, da sie dort eine Fülle von Informationen über potenzielle Opfer finden können, bevor sie einen gezielten Angriff starten. Die Nutzer sind auch vertrauensvoller und weniger misstrauisch gegenüber Links in Nachrichten auf sozialen Medien, was sie anfälliger für Angriffe macht.

Da die Verbraucher zunehmend über ihre Social-Media-Kanäle mit Marken interagieren, haben sich Betrüger diese Online-Beziehung zunutze gemacht und gefälschte Konten eingerichtet, die sich als große Marken ausgeben. Untersuchungen haben ergeben, dass 19 % der Social-Media-Konten, die angeblich Top-Marken repräsentieren, allesamt gefälscht waren.

Um sich besser vor Phishing-Betrügereien in den sozialen Medien zu schützen, sollten Nutzer immer die erweiterten Datenschutzeinstellungen verwenden, nicht auf verdächtige Links klicken, niemals Freundschaftsanfragen von Personen annehmen, die man nicht kennt, und vorsichtig sein, wenn es darum geht, zu viele persönliche Informationen preiszugeben.

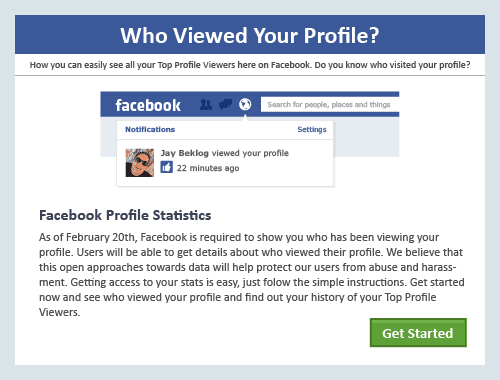

Bild: Gefälschter Facebook-Link

Quelle: TrendMicro

4. Malware-basiertes Phishing erkennen

Cyberkriminelle nutzen eine Reihe von Phishing-Angriffen, um persönliche und finanzielle Informationen zu stehlen, und Phishing mit Malware hat sich als äußerst effektive Methode erwiesen, um Opfer anzugreifen und groß angelegte Cyberangriffe zu starten.

Malware-basiertes Phishing liegt vor, wenn ein Angreifer einen E-Mail-Anhang oder eine herunterladbare Datei sendet, die, sobald sie angeklickt wird, einen Computer mit einem Virus, Ransomware oder anderen bösartigen Programmen infiziert. Genau dies geschah bei dem berüchtigten WannaCry-Angriff, von dem mehr als 200.000 Opfer in 150 Ländern betroffen waren, nachdem ihre Computer mit Schadsoftware infiziert worden waren.

5. File-Sharing-Betrug erkennen

File-Sharing-Dienste wie Google Docs und Dropbox haben sich zu einer sehr effektiven Methode entwickelt, um Nutzer mit Phishing-Betrug anzusprechen. Die Websites werden häufig von Unternehmen genutzt, so dass sie in der Regel nicht blockiert werden und als Köder für Phishing-Angriffe dienen.

Im Jahr 2017 wurden rund eine Million Google Docs-Nutzer von einem Phishing-Betrug betroffen, bei dem ihre persönlichen Daten gestohlen wurden, nachdem sie auf einen Phishing-Link geklickt hatten. Die Opfer erhielten eine E-Mail, in der stand: „xxx hat ein Dokument auf Google Text & Tabellen mit Ihnen geteilt“, was wiederum zu einer gefälschten Google-Login-Seite führte. Der Betrug erschien völlig legitim, da er auf den Google-Servern gehostet wurde, aber sobald die Nutzer ihr Passwort eingaben, wurden sie auf eine bösartige Website eines Drittanbieters weitergeleitet.

Es kann nicht oft genug betont werden, dass Nutzer immer besonders wachsam sein sollten, wenn sie auf Links klicken oder Anhänge von unbekannten Quellen herunterladen. Die Multi-Faktor-Authentifizierung kann auch verwendet werden, um die Sicherheit von Online-Konten auf einer zusätzlichen Ebene zu schützen.

Ähnliche Artikel:

Phishing Test: Erfolgreiche Durchführung mit Top-Tipps

Was ist Whaling in der Cybersicherheit?

Der richtige Umgang mit Ransomware-Angriffen

Trotz der zunehmenden Raffinesse von Phishing-Betrügereien gibt es eine Reihe von Möglichkeiten, wie Sie sich online schützen können. MetaPhish wurde speziell für den Schutz von Unternehmen vor Phishing- und Ransomware-Angriffen entwickelt und ist die erste Verteidigungslinie im Kampf gegen die Cyberkriminalität. Setzen Sie sich mit uns in Verbindung, um weitere Informationen darüber zu erhalten, wie wir Ihrem Unternehmen helfen können.

Demo anfordern

Fordern Sie noch heute eine kostenlose Demo an und erfahren Sie, wie Ihr Unternehmen von unserer erstklassigen Awareness-Schulung zur Cyber Security profitieren kann.

Die Demo nimmt nur 30 Minuten Ihrer Zeit in Anspruch und Sie müssen keine Software installieren.

Request Demo - Master [DE]

Request Demo - Header Test