En stark lösenordspolicy är ofta den första försvarslinjen mot cyberattacker, men många organisationer fortsätter att följa föråldrade riktlinjer som utsätter dem för stora risker.

Enligt Verizons rapport 2020 Data Breach Investigations Report är förlorade eller stulna inloggningsuppgifter fortfarande den vanligaste hackningstaktiken som används av illvilliga aktörer för att begå dataintrång, med komprometterade eller svaga lösenord som står för 35 % av alla intrång.

Lösenordssäkerheten har aldrig varit viktigare än nu, särskilt med tanke på att en stor del av arbetskraften fortsätter att arbeta hemifrån. Hotytan har utökats så det är viktigt att organisationer uppdaterar sin lösenordspolicy för att utbilda personalen i hur man skapar starka lösenord och ger ett robust försvar mot cyberhot.

Tidigare vägledning om lösenordssäkerhet tenderade att fokusera på unikhet, komplexitet, minsta lösenordslängd och regelbundna lösenordsbyten, men de senaste råden har gått ifrån detta eftersom många av dessa lösenordspraxis i själva verket kan leda till att användarna skapar svagare istället för starkare lösenord.

National Institute of Standards and Technology (NIST) har tagit upp vikten av lösenordspolicyer genom att utfärda NIST Special Publication 800-63B (Digital Identity Guidelines - Authentication and Lifecycle Management). Publikationen ger aktuella råd till organisationer om hur de kan förbättra autentiseringsprocessen och minska risken för säkerhetsöverträdelser.

Microsoft och National Cyber Security Centre (NCSC) har också uppdaterat sin vägledning om lösenord för att hjälpa organisationer att införa lösenordspolicyer som kan skydda mot nya hot och stödja de sätt som människor arbetar på.

För att se till att din lösenordspolicy är effektiv och uppfyller de standarder som rekommenderas av NIST, Microsoft och NCSC har vi sammanställt alla de senaste riktlinjerna till praktiska råd som din organisation kan använda för att förbättra lösenordssäkerheten.

Bästa praxis för lösenordspolicy

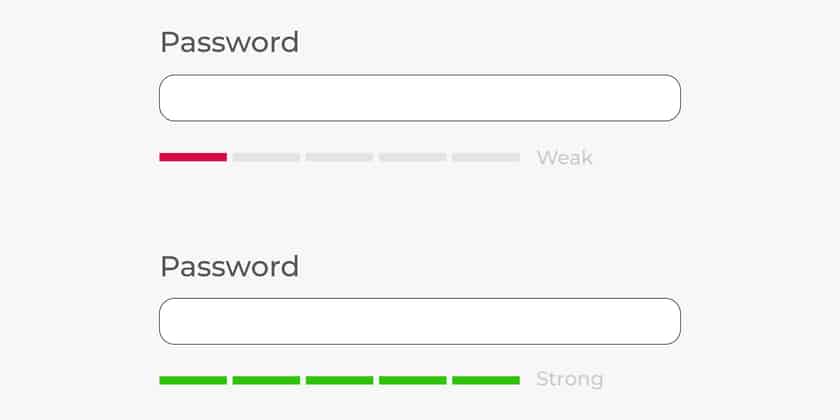

Öka lösenordslängden och minska fokus på lösenordskomplexitet.

Tidigare har råd om lösenordssäkerhet fokuserat mycket på att skapa komplexa lösenord, men detta leder ofta till att befintliga lösenord återanvänds med mindre ändringar. Enligt National Cyber Security Council: "Komplexitetskraven lägger en extra börda på användarna, och många av dem kommer att använda förutsägbara mönster (t.ex. ersätta bokstaven 'o' med en nolla eller använda specialtecken) för att uppfylla kraven på komplexitet".

Angriparna är bekanta med dessa strategier och använder denna kunskap för att optimera sina attacker." Lösenordslängden är ofta en mycket viktigare faktor eftersom ett längre lösenord statistiskt sett är svårare att knäcka. NIST och Microsoft rekommenderar en minsta längd på 8 tecken för ett användargenererat lösenord, och för att stärka säkerheten för mer känsliga konton rekommenderar NIST att organisationer fastställer den maximala lösenordslängden till 64 tecken. Detta gör det möjligt att använda lösenfraser. En lösenfras är ett lösenord som består av en mening eller en kombination av ord. Det hjälper användarna att komma ihåg längre lösenord och gör det svårare för hackare att gissa dem med hjälp av brute force.

Granska lösenord mot svarta listor

Återanvändning av lösenord är ett vanligt problem och enligt en undersökning från Google/Harris återanvänder 52% av användarna samma lösenord för flera konton. Det här riskabla beteendet har lett till en enorm ökning av attacker där inloggningsuppgifter stjäls, eftersom hackare försöker tjäna pengar på de miljarder komprometterade inloggningsuppgifter som finns att köpa på den mörka webben. Med hjälp av dessa stulna referenser kan hackare försöka komma åt ytterligare användarkonton med samma komprometterade lösenord.

För att bekämpa detta hot rekommenderar NIST att organisationer använder programvara som granskar lösenord mot en svart lista som innehåller ordboksord, repetitiva eller sekventiella strängar, lösenord som stulits vid tidigare intrång, vanligt förekommande lösenfraser eller andra ord och mönster som hackare kan gissa sig till. Denna screeningprocess hjälper användarna att undvika att välja lösenord som utgör en risk för säkerheten och kommer att flagga om ett tidigare säkert lösenord avslöjas i framtiden.

Eliminera regelbundna lösenordsnyanser

Många organisationer kräver att deras anställda byter lösenord med jämna mellanrum, ofta var 30:e, 60:e eller 90:e dag. Nya studier har dock visat att detta tillvägagångssätt för lösenordssäkerhet ofta är kontraproduktivt och faktiskt kan försämra säkerheten. Vanligtvis har användarna flera lösenord som de måste komma ihåg, så när de tvingas göra en återkommande omställning kommer de att ta till förutsägbara beteendemönster, t.ex. att välja ett nytt lösenord som bara är en liten variation av det gamla.

De kan uppdatera det genom att ändra ett enda tecken eller lägga till en symbol som ser ut som en bokstav (t.ex. ! istället för I). Om en angripare redan känner till användarens befintliga lösenord kommer det inte att vara så svårt att knäcka den uppdaterade versionen. NIST rekommenderar att man tar bort detta krav för att göra lösenordssäkerhet mer användarvänligt, och Microsoft ger råd: "Om ett lösenord aldrig blir stulet finns det inget behov av att avsluta det. Och om du har bevis för att ett lösenord har stulits, skulle du förmodligen agera omedelbart snarare än att vänta på utgång för att åtgärda problemet."

Tillåta kopiering och klistring av lösenord

NIST har reviderat sin tidigare vägledning och rekommenderar nu att man använder "kopiera och klistra in" när man skriver in ett lösenord. Detta bidrar till att främja användningen av lösenordshanterare, vilket utan tvekan ökar säkerheten genom att användarna kan skapa längre lösenord som är svårare att knäcka.

Begränsa lösenordsförsöken

Med hjälp av brute-force-attack kan hackare försöka bryta sig in i ett konto genom att systematiskt logga in och prova alla möjliga kombinationer av bokstäver, siffror och symboler tills de kommer fram till rätt lösenordskombination. Ett av de bästa sätten att försvara sig mot den här typen av angrepp är att begränsa antalet lösenordsförsök som en enskild IP-adress kan göra inom en viss tidsram.

Använd inte lösenordshänvisningar

Lösenordstips används ofta av organisationer för att hjälpa användarna att komma ihåg komplexa lösenord. Det kan vara en enkel uppmaning eller så måste användaren svara på en personlig fråga, t.ex. "Vilken stad är du född i?" eller "Vad heter din första skola?". Svaren på många av dessa frågor kan lätt hittas på sociala medier av en bestämd angripare. Detta undergräver säkerheten och därför har NIST rekommenderat organisationer att avstå från denna praxis eftersom den kan öka risken för intrång.

Använd autentisering med flera faktorer

Flerfaktorsautentisering (MFA) är ett av de mest effektiva sätten att ge ytterligare skydd till ett lösenordsskyddat konto. Enligt Microsoft är det mer än 99,9 % mindre sannolikt att konton äventyras om MFA är aktiverat. En färsk GetApp-undersökning visade dock att endast 55 % av de tillfrågade använder tvåfaktorsautentisering som standard för sina företags- och personliga konton när den är tillgänglig.

Det finns tre typer av autentisering som kan användas:

- Något du vet: Ett lösenord, en PIN-kod, ett postnummer eller ett svar på en fråga (t.ex. mammans flicknamn).

- Något du har: En token, en telefon, ett kreditkort, ett SIM-kort eller en fysisk säkerhetsnyckel.

- Något du är: Biometriska data som fingeravtryck, röst eller ansiktsigenkänning.

Vissa av dessa verifieringsmetoder är utan tvekan säkrare än andra, men i huvudsak innebär det att även om någon stjäl eller gissar ett lösenord kan de inte få tillgång till kontot utan en annan autentiseringsfaktor.

Utbilda personalen i bästa praxis för lösenord

Det finns många motstridiga råd om vad som utgör ett säkert lösenord, så det är viktigt att din personal förstår bästa praxis och är helt insatt i vad din lösenordspolicy kräver av dem. Utbildning i säkerhetsmedvetenhet bör ge personalen information om följande:

- Riskerna med att återanvända samma lösenord på hem- och arbetskonton

- Hur du skapar starka och säkra lösenord

- Hur du aktiverar MFA

- Hur du använder en automatisk lösenordshanterare för att lagra lösenord på ett säkert sätt