Cuando hablamos de filtraciones de datos, es habitual referirse únicamente a los "registros" que han quedado expuestos. El problema es que si no se tiene en cuenta el coste de las filtraciones de datos, nos falta contexto. Al fin y al cabo, hay pocas ilustraciones más claras del impacto en el negocio que el impacto en la cuenta de resultados.

En este artículo veremos:

- Por qué se producen las violaciones de datos.

- Principales factores que impulsan los costes de las violaciones de datos.

- Coste medio de una violación de datos.

- Ejemplos de violaciones de datos en 2020 y 2021.

- Cuánto han podido costar estas violaciones de datos.

- Qué puede hacer su organización para mitigar el impacto.

(Si tiene poco tiempo, hay un resumen al final del artículo)

¿Por qué se producen las filtraciones de datos?

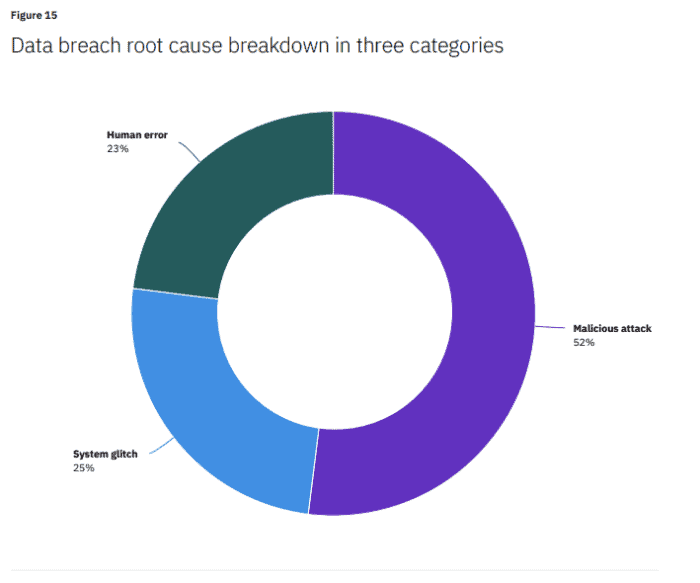

Tenemos tres categorías principales de causas de violación de datos: error humano, ataque malicioso y fallos del sistema.

Pero, gracias a un informe de IBM Security sobre los costes de las filtraciones de datos, podemos ver que rara vez la parte tecnológica tiene toda la culpa. No, el 75% de las veces, es la parte física que utiliza la tecnología la que tiene la culpa. Ya sea por un error humano o por algún tipo de ataque malicioso.

Fuente: Informe sobre el coste de las filtraciones de datos en 2020, IBM Security

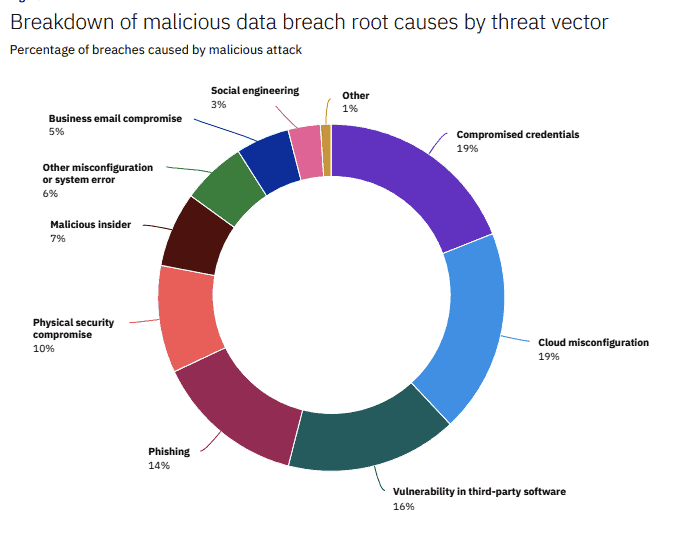

Si analizamos la categoría de ataques maliciosos con más detenimiento, podemos ver que las configuraciones de la nube poco fiables y las contraseñas débiles pueden llevarse una buena parte de la culpa. Ambas cosas pueden mitigarse con una formación periódica sobre seguridad y una política de seguridad eficaz.

Fuente: Informe sobre el coste de las filtraciones de datos en 2020, IBM Security

La complejidad de los sistemas de seguridad modernos ha provocado sin duda el aumento de los retos a los que se enfrentan los equipos de seguridad. A medida que las diferentes partes de la organización tienen que acceder a más software externo, se abre otro vector de amenazas contra el que hay que protegerse. También es difícil ignorar los ataques de phishing como un vector de amenaza potencial, ya que representan el 14% de las violaciones de datos maliciosas.

Cálculo del coste de las filtraciones de datos

Hay muchos factores a tener en cuenta si queremos intentar calcular cuánto puede costar una violación de datos, pero fundamentalmente podemos desglosarlo en cuatro centros de costes clave:

- Detección y escalada: es todo lo que una empresa hace para detectar una infracción, como los servicios de auditoría, por ejemplo.

- Notificación: una vez que una organización se ha dado cuenta de que hay un problema, tiene que comunicarse no sólo con los interesados, sino también con los reguladores, los expertos jurídicos y los asesores normativos.

- Pérdida de negocio: dependiendo de la naturaleza de la brecha, una organización puede experimentar un tiempo de inactividad que afecte a los ingresos y, a largo plazo, tendrá que hacer frente a los daños de la marca.

- Respuesta a posteriori: una vez que se ha producido la filtración y se ha notificado a los usuarios afectados, llega la afluencia de consultas, los posibles costes legales, las multas y, tal vez, las ofertas y descuentos para restaurar un poco esa buena voluntad empañada.

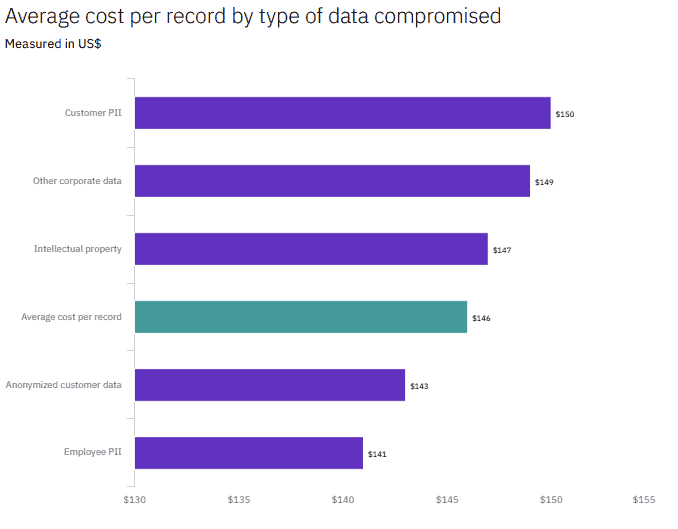

Además de estos centros de coste principales, hay algunos factores más que podemos tener en cuenta. Por ejemplo, el coste por registro varía según el país y el sector, siendo los registros sanitarios estadounidenses los más costosos.

Luego está el tipo de datos en sí. La información de identificación personal de los clientes es la más costosa y, con diferencia, el tipo de datos más comprometido. Pero en general, podemos ver que el coste medio por registro de las violaciones de datos pequeñas y grandes asciende a unos desconcertantes 146 dólares.

Fuente: Informe sobre el coste de las filtraciones de datos en 2020, IBM Security

Decimos "de pequeño a grande" porque hay otro factor de coste basado en la escala:

La temida "mega brecha".

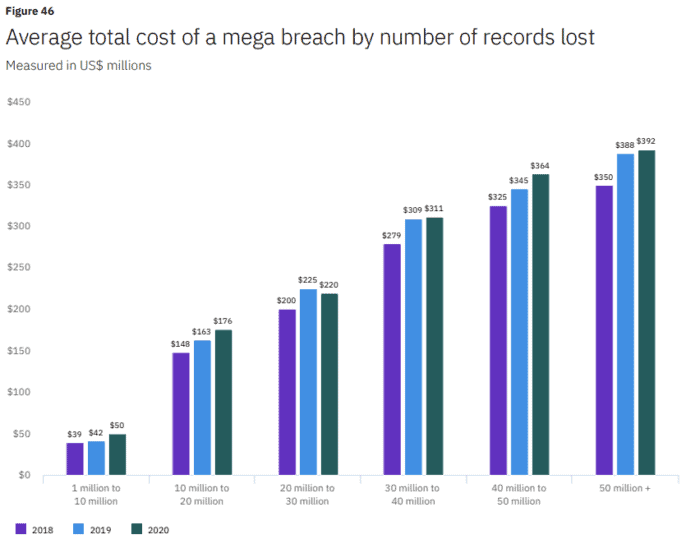

Cualquier infracción que afecte a más de un millón de registros se define como una megainfracción; representa el peor escenario posible para las organizaciones implicadas. Estas son también las violaciones de las que más se habla, simplemente porque son muy grandes.

Fuente: Informe sobre el coste de las filtraciones de datos en 2020, IBM Security

Al ser tan amplias, también deben analizarse por separado de las infracciones pequeñas y grandes, ya que de lo contrario acabarían sesgando las cifras.

Las recientes violaciones de datos y su coste

Basándonos en las cifras anteriores, podemos estimar el coste de algunas de las violaciones de datos más conocidas para estas empresas.

Sin ningún orden en particular, he aquí un vistazo a algunas de las mayores violaciones de datos que hemos visto en los últimos 12 meses o más, y cuánto han costado.

533 millones - Facebook, 03 de abril de 2021

Coste estimado: 3.700 millones de dólares

Tipo de datos expuestos: números de teléfono, fecha de nacimiento, lugares (incluidos los datos históricos), nombre completo, algunas direcciones de correo electrónico.

A principios de abril de 2021, se supo que se había filtrado la información personal de más de 500 millones de usuarios de Facebook. Facebook se negó a notificar a los usuarios afectados (tal vez como un ejercicio de ahorro de costes, ya que sabemos que la notificación y la respuesta a posteriori son dos de los principales centros de coste) después de que sus datos fueran escarbados mediante la explotación de una vulnerabilidad en una función que ya ha desaparecido.

250 millones - Microsoft, 22 de enero de 2020

Coste estimado: 1.800 millones de dólares

Tipo de datos expuestos: direcciones de correo electrónico, direcciones IP, registros de chat.

El año 2020 apenas se puso las botas antes de que Microsoft anunciara una importante brecha. Aunque no han dado cifras, se estima que el número de registros expuestos asciende a 250 millones. Esos registros contenían direcciones de correo electrónico y de IP, así como registros de chat entre el personal de soporte y los clientes. Microsoft admitió que esta brecha fue el resultado de una "configuración errónea de una base de datos interna de soporte al cliente".

9 millones - EasyJet, 12 de mayo de 2020

Coste estimado: 50 millones de dólares

Tipo de datos expuestos: tarjetas de crédito y débito

En mayo de 2020, EasyJet anunció que se había "accedido" a 9 millones de registros de clientes en lo que describieron como un "ciberataque altamente sofisticado". Este ataque se produjo en un mal momento para EasyJet, ya que el impacto de la pandemia estaba empezando a hacerse notar y afectaba a los datos de las tarjetas de crédito. Además, hizo que 10.000 personas se unieran a una demanda contra EasyJet. Dependiendo del resultado de este caso, la estimación de 50 millones de dólares puede pasar a los miles de millones, ya que cada una de las víctimas puede tener derecho a 2.500 dólares.

5,2 millones - Marriott, 31 de marzo de 2020

Coste estimado: 50 millones de dólares

Tipo de datos expuestos: nombres, dirección, algunos teléfonos y correos electrónicos

El leviatán hotelero, Marriott, reveló que 5,2 millones de huéspedes habían tenido sus datos expuestos después de que los hackers obtuvieran los datos de acceso de dos empleados. Esto se sumó a una brecha anterior en 2018, cuando una de las filiales de Marriott fue hackeada, revelando millones de números de pasaporte y registros de tarjetas de crédito sin encriptar.

¿Qué puede hacer su organización para mitigar el impacto?

Es evidente que las organizaciones de todas las formas y tamaños no son completamente inmunes. Ya sea por descuido o con mala intención, cuando hay personas que interactúan con máquinas, siempre habrá puntos débiles.

También tendrás gente dispuesta y capaz de explotar esos puntos débiles.

Sin embargo, no todo es pesimismo, porque hay muchas cosas que su organización puede empezar a hacer de inmediato para reducir la probabilidad de una violación de datos.

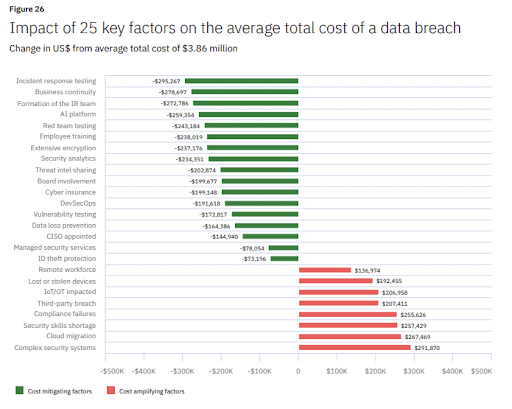

Fuente: Informe sobre el coste de las filtraciones de datos en 2020, IBM Security

- Pruebas de respuesta a incidentes: Saber qué hacer cuando ocurre lo peor puede ahorrarle a su organización más de 230.000 dólares. Las herramientas de gestión de incid entes le ayudan a reunir todas las piezas en movimiento, ofreciéndole una visión general del ciclo de vida de un incidente cuando éste se produce. Pero también es vital que ponga todo eso a prueba con ataques simulados. No sólo el equipo de TI debe participar en las pruebas. Todo el mundo, desde el personal de ventas hasta el de soporte, debe participar. Especialmente con la naturaleza en constante evolución de amenazas como el phishing y el ransomware. El 96% de las violaciones de datos se originan en el correo electrónico, pero la realización de ataques de phishing sim ulados para preparar a su equipo no tiene por qué ser costosa ni requerir mucho tiempo.

- Formación en materia de seguridad: El aumento del trabajo a distancia ha añadido otra capa de vulnerabilidad, ya que los empleados utilizan dispositivos y conexiones potencialmente inseguros para acceder a datos sensibles. Por eso, ahora más que nunca, la formación en ciberseguridad de los empleados tiene el potencial de reducir los riesgos (y los costes potenciales) de las violaciones de datos.

- Encriptación exhaustiva: Muchas filtraciones de datos de alto perfil han implicado casos en los que los datos sensibles se han almacenado en archivos sin cifrar, con contraseñas y datos de tarjetas de crédito a veces simplemente sentados allí, sin esconder, en texto plano. El despliegue de la encriptación en toda la empresa puede tener un gran impacto, pero sigue dependiendo de que sus empleados estén al día. Lo que nos lleva a la siguiente solución.

- Gestión de políticas: Para que soluciones como la encriptación funcionen, es necesario contar con una política de ciberseguridad eficaz y, lo que es aún más importante, asegurarse de que todo el mundo sabe lo que debe hacer. Los enfoques tradicionales de la gestión de políticas suelen implicar que RRHH tenga que perseguir a los miembros del equipo, enviando correos electrónicos cada vez más airados preguntando si han leído y entendido la nueva política de ciberseguridad. Y, si dicho miembro del equipo la ha leído, ¿puede firmarla y devolverla? ¿Por favor? En lugar de ello, al desplegar una plataforma de gestión de políticas de ciberseguridad, su organización puede detectar lagunas en los conocimientos del personal y deficiencias en las políticas, y mantener los costes de las violaciones de datos al mínimo.

TL;DR

- Pueden ser muy costosas: en todo el mundo, las violaciones de datos cuestan a las organizaciones una media de 2,8 millones de libras esterlinas por violación.

- Lamayoría de las violaciones de datos son maliciosas: más de la mitad de las violaciones de datos son el resultado de algún tipo de actividad maliciosa.

- Como siempre ha dicho mamá, "la preparación y la planificación previas evitan un mal funcionamiento": Contar con un equipo de respuesta a incidentes, poner a prueba el plan de respuesta a incidentes, utilizar la encriptación y educar a los usuarios son algunos de los aspectos que más influyen.