Quando si parla di violazioni di dati, è comune riferirsi solo ai "record" che sono stati esposti. Il problema è che senza tenere conto del costo delle violazioni dei dati, ci manca il contesto. Dopo tutto, ci sono poche illustrazioni più chiare dell'impatto del business di quanto non lo sia la linea di fondo.

In questo articolo vedremo:

- Perché avvengono le violazioni dei dati.

- Principali fattori che guidano i costi di violazione dei dati.

- Costo medio di una violazione dei dati.

- Esempi di violazioni di dati nel 2020 e 2021.

- Quanto possono essere costate queste violazioni di dati.

- Cosa può fare la vostra organizzazione per mitigare l'impatto.

(Se hai poco tempo c'è un riassunto tl;dr alla fine dell'articolo)

Perché avvengono le violazioni dei dati?

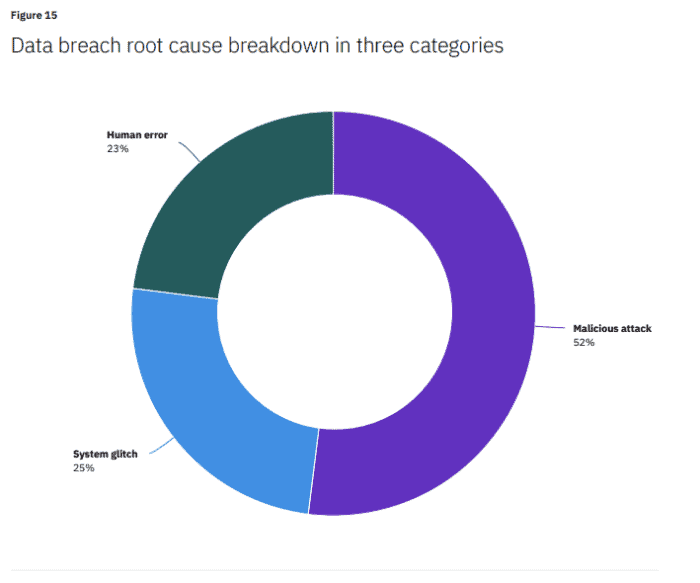

Abbiamo tre categorie principali di cause di violazione dei dati: errore umano, attacco maligno e difetti di sistema.

Ma, grazie a un rapporto di IBM Security sui costi delle violazioni dei dati, possiamo vedere che raramente il lato tecnico delle cose è completamente da biasimare. No, il 75% delle volte, è la parte in carne e ossa che usa la tecnologia ad essere in difetto. O attraverso un errore umano, o qualche forma di attacco maligno.

Fonte: Rapporto sul costo della violazione dei dati 2020, IBM Security

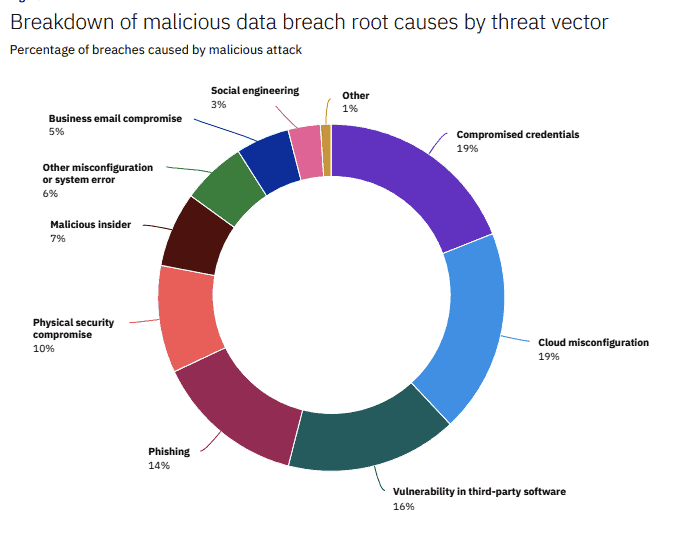

Guardando la categoria degli attacchi maligni un po' più da vicino, possiamo vedere che le configurazioni dubbie del cloud e le password deboli possono prendere una buona parte della colpa. Entrambi possono essere mitigati con una regolare formazione sulla consapevolezza della sicurezza e un'efficace politica di sicurezza.

Fonte: Rapporto sul costo della violazione dei dati 2020, IBM Security

La complessità dei moderni sistemi di sicurezza ha senza dubbio portato all'aumento delle sfide affrontate dai team di sicurezza. Poiché diverse parti dell'organizzazione hanno bisogno di attingere a più software esterni, questo apre un altro vettore di minacce da cui proteggersi. È anche difficile ignorare gli attacchi di phishing come potenziale vettore di minacce, dato che rappresentano il 14% delle violazioni dannose dei dati.

Calcolo del costo delle violazioni dei dati

Ci sono molti fattori da considerare se vogliamo cercare di capire quanto una violazione dei dati possa costare, ma fondamentalmente possiamo suddividere il tutto in quattro centri di costo chiave:

- Rilevamento ed escalation: è tutto ciò che un'azienda fa per rilevare una violazione, come i servizi di auditing, per esempio.

- Notifica: una volta che un'organizzazione ha capito che c'è un problema, deve comunicare non solo con i suoi soggetti di dati, ma anche con i regolatori, gli esperti legali e i consulenti normativi.

- Perdita di affari: a seconda della natura della violazione, un'organizzazione può sperimentare tempi di inattività che colpiscono le entrate, poi a lungo termine dovranno affrontare i danni al marchio.

- Risposta ex-post: dopo che la violazione è avvenuta, e gli utenti colpiti sono stati notificati, arriva l'afflusso di domande, potenziali costi legali, multe, e forse offerte e sconti per ripristinare un po' di quella buona volontà offuscata.

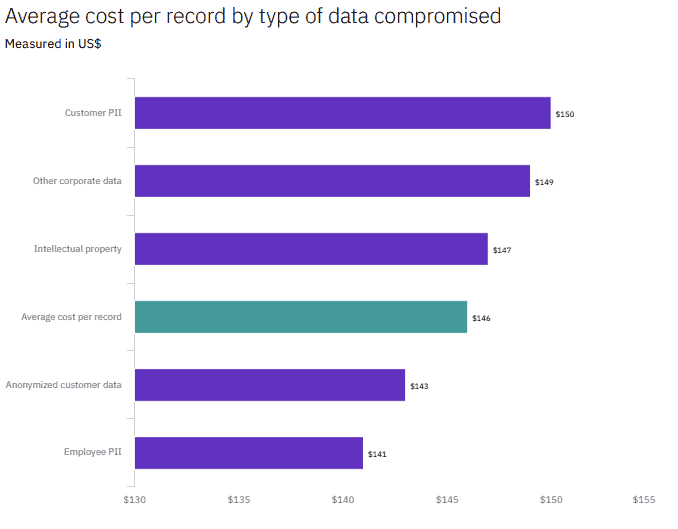

Oltre a questi centri di costo principali, ci sono alcuni altri fattori che possiamo prendere in considerazione. Per esempio, il costo per record varia a seconda del paese e del settore, con i record sanitari statunitensi che sono i più costosi.

Poi c'è il tipo di dati stessi. Le PII (informazioni di identificazione personale) dei clienti sono le più costose e di gran lunga il tipo di dati più compromesso. Ma su tutta la linea, possiamo vedere che il costo medio per record per violazioni di dati da piccole a grandi si aggira intorno ai 146 dollari.

Fonte: Rapporto sul costo della violazione dei dati 2020, IBM Security

Diciamo "da piccolo a grande" perché c'è un altro fattore di costo basato sulla scala:

La temuta "mega violazione".

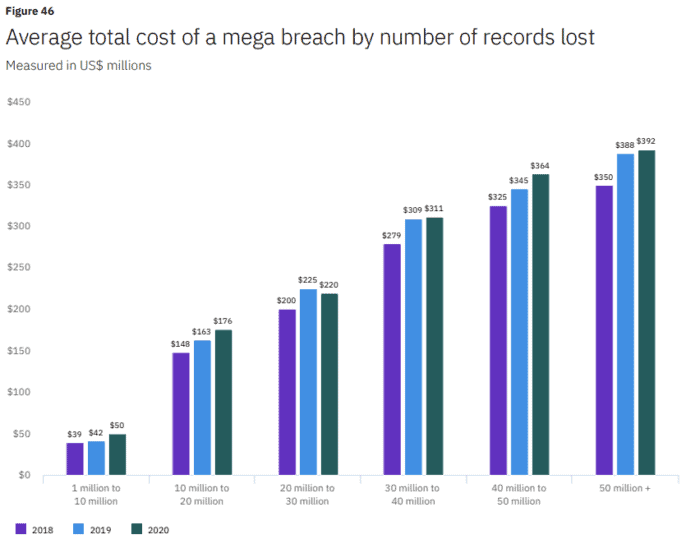

Qualsiasi violazione che coinvolge più di 1 milione di record è definita come una mega violazione; rappresenta uno scenario assolutamente peggiore per le organizzazioni coinvolte. Queste sono anche le violazioni di cui si sente parlare di più, semplicemente perché sono così grandi.

Fonte: Rapporto sul costo della violazione dei dati 2020, IBM Security

Essendo così vaste, devono anche essere analizzate separatamente dalle violazioni piccole e grandi, altrimenti finirebbero per alterare i numeri.

Recenti violazioni di dati e quanto costano

Sulla base dei numeri di cui sopra, possiamo stimare quanto alcune delle violazioni di dati di più alto profilo sono costate a queste aziende.

In nessun ordine particolare, ecco uno sguardo ad alcune delle più grandi violazioni di dati che abbiamo visto negli ultimi 12+ mesi o giù di lì, e quanto sono costate.

533 milioni - Facebook, 03 aprile 2021

Costo stimato: 3,7 miliardi di dollari

Tipo di dati esposti: numeri di telefono, data di nascita, luoghi (inc. dati storici) nome e cognome, alcuni indirizzi e-mail.

All'inizio di aprile 2021, è emerso che le informazioni personali di più di mezzo miliardo di utenti di Facebook erano state divulgate. Facebook ha rifiutato di notificare gli utenti colpiti (forse come un esercizio di risparmio dei costi, dato che sappiamo che la notifica e la risposta ex-post sono due dei principali centri di costo) dopo che i loro dati sono stati raschiati sfruttando una vulnerabilità in una funzione ormai superata.

250 milioni - Microsoft, 22 gennaio 2020

Costo stimato: 1,8 miliardi di dollari

Tipo di dati esposti: indirizzi e-mail, indirizzi IP, log di chat.

Il 2020 si stava a malapena mettendo gli stivali prima che Microsoft annunciasse un'importante violazione. Anche se non hanno coperto le cifre, le stime fissano il numero di record esposti a 250 milioni. Questi record contenevano indirizzi e-mail e IP, così come i log delle chat tra il personale di supporto e i clienti. Microsoft ha ammesso che questa violazione è stata il risultato di una "cattiva configurazione di un database di supporto clienti interno".

9 milioni - EasyJet, 12 maggio 2020

Costo stimato: 50 milioni di dollari

Tipo di dati esposti: carte di credito e di debito

Nel maggio 2020, EasyJet ha annunciato che 9 milioni di record di clienti erano stati "acceduti" in quello che hanno descritto come un "attacco informatico altamente sofisticato". Questo attacco è arrivato in un brutto momento per EasyJet, mentre l'impatto della pandemia stava iniziando a prendere piede e coinvolgeva i dati delle carte di credito. Ha anche portato 10.000 persone a unirsi in una causa contro EasyJet. A seconda del risultato di questo caso, la stima di 50 milioni di dollari potrebbe spostarsi verso i miliardi, dato che ciascuna delle vittime potrebbe avere diritto a 2.500 dollari.

5,2 milioni - Marriott, 31 marzo 2020

Costo stimato: 50 milioni di dollari

Tipo di dati esposti: nomi, indirizzi, alcuni telefoni ed e-mail

Il leviatano degli hotel, Marriott, ha rivelato che 5,2 milioni di ospiti hanno avuto i loro dati esposti dopo che gli hacker hanno ottenuto i dettagli di login di due dipendenti. Questo era in cima a una precedente violazione nel 2018, quando una delle filiali di Marriott è stata violata, rivelando milioni di numeri di passaporto non criptati e record di carte di credito.

Cosa può fare la tua organizzazione per mitigare l'impatto?

È evidente che le organizzazioni di tutte le forme e dimensioni non sono completamente immuni. Che si tratti di disattenzione o di intenti malevoli, quando si hanno persone che interagiscono con le macchine, ci saranno sempre dei punti deboli.

Avrete anche persone disposte e capaci di sfruttare questi punti deboli.

Non è tutto negativo, però, perché ci sono un sacco di cose che la vostra organizzazione può iniziare a fare subito per ridurre la probabilità di una violazione dei dati.

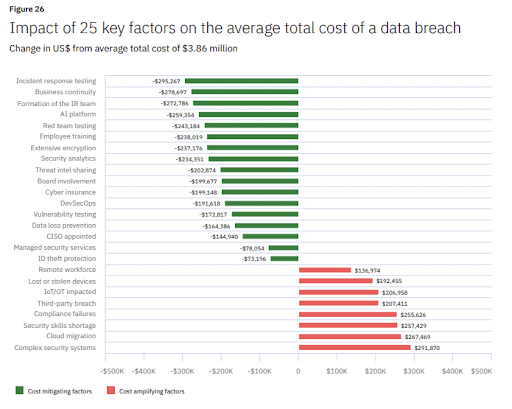

Fonte: Rapporto sul costo della violazione dei dati 2020, IBM Security

- Test di risposta agli incidenti: Sapere cosa fare quando accade il peggio può far risparmiare alla vostra organizzazione oltre 230.000 dollari. Gli strumenti di gestione degli incidenti vi aiutano a mettere insieme tutte le parti in movimento, dandovi una panoramica del ciclo di vita di un incidente quando questo accade. Ma è anche vitale mettere tutto questo alla prova con attacchi simulati. Non è solo il team IT che deve essere coinvolto nei test. Tutti, dai venditori al personale di supporto, dovrebbero essere coinvolti. Soprattutto con la natura in costante evoluzione di minacce come il phishing e il ransomware. Il 96% delle violazioni dei dati ha origine dalla posta elettronica, ma l'esecuzione di attacchi simulati di phishing per preparare il vostro team e non deve essere costoso o dispendioso in termini di tempo.

- Formazione sulla consapevolezza della sicurezza: L'aumento del lavoro a distanza ha aggiunto un altro livello di vulnerabilità, dato che i dipendenti usano dispositivi e connessioni potenzialmente insicuri per accedere a dati sensibili. Quindi, ora più che mai, la formazione sulla sicurezza informatica dei dipendenti ha il potenziale per ridurre i rischi (e i costi potenziali) delle violazioni dei dati.

- Crittografia estesa: Molte violazioni di dati di alto profilo hanno coinvolto casi in cui i dati sensibili sono stati memorizzati in file non crittografati, con password e dati di carte di credito che a volte se ne stanno lì, non crittografati, in chiaro. L'implementazione della crittografia in tutta l'azienda può avere un impatto enorme, ma si basa ancora sul fatto che i vostri dipendenti siano aggiornati. Il che porta bene alla prossima soluzione.

- Gestione delle politiche: Se soluzioni come la crittografia funzioneranno, è necessario disporre di un'efficace politica di sicurezza informatica e, cosa ancora più importante, assicurarsi che tutti sappiano cosa devono fare. Gli approcci tradizionali alla gestione delle politiche spesso comportano che le Risorse Umane debbano rincorrere i membri del team, inviando e-mail sempre più irritate, chiedendo loro se hanno letto e compreso la nuova politica di sicurezza informatica. E, se il suddetto membro del team l'ha letta, può per favore firmarla e restituirla? Per favore? Invece, implementando una piattaforma di gestione della politica di sicurezza informatica, la vostra organizzazione può individuare le lacune nella conoscenza del personale, le carenze nella politica, e mantenere i costi delle violazioni dei dati al minimo.

TL;DR

- Possono essere molto costosi: a livello globale, le violazioni dei dati costano alle organizzazioni, in media, 2,8 milioni di sterline per violazione

- Lamaggior parte delle violazioni di dati sono maligne: più della metà di tutte le violazioni di dati sono il risultato di qualche tipo di attività maligna.

- Come la mamma ha sempre detto, "la preparazione e la pianificazione preventiva previene le prestazioni scadenti": Avere un team di risposta agli incidenti, testare il vostro piano di risposta agli incidenti, utilizzare la crittografia ed educare i vostri utenti hanno alcuni dei maggiori impatti.