Quando falamos de violações de dados, é comum referirmo-nos apenas aos "registos" que foram expostos. O problema com isto é que, sem ter em conta o custo das violações de dados, falta-nos o contexto. Afinal, há poucas ilustrações mais claras do impacto empresarial do que o quanto isso denota o resultado final.

Neste artigo vamos ver:

- Porque acontecem as violações de dados.

- Principais factores que determinam os custos da violação de dados.

- Custo médio de uma violação de dados.

- Exemplos de violações de dados em 2020 e 2021.

- Quanto é que estas violações de dados podem ter custado.

- O que a sua organização pode fazer para mitigar o impacto.

(Se tiver pouco tempo, há um resumo tl;dr no final do artigo)

Porque acontecem quebras de dados?

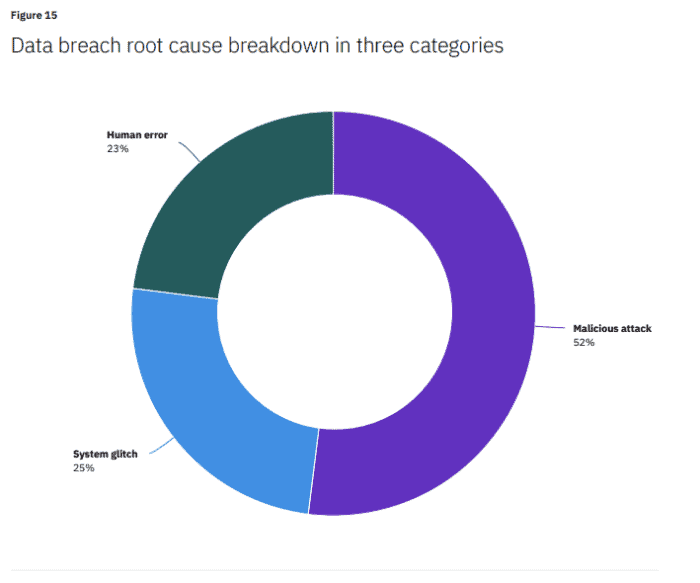

Temos três categorias principais de causas de violação de dados: erro humano, ataque malicioso, e falhas de sistema.

Mas, graças a um relatório de segurança da IBM sobre os custos das violações de dados, podemos ver que raramente é o lado técnico das coisas que é inteiramente culpado. Não, 75% das vezes, é a parte carnuda que utiliza a tecnologia que está em falta. Seja por erro humano, seja por alguma forma de ataque malicioso.

Fonte: Relatório sobre o Custo da Violação de Dados 2020, Segurança IBM

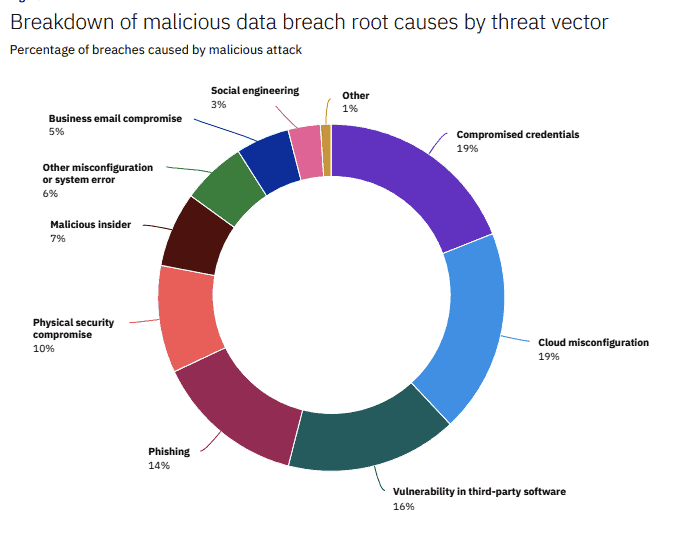

Olhando para a categoria de ataque malicioso um pouco mais de perto, podemos ver que configurações de nuvens duvidosas e senhas fracas podem levar a uma boa parte da culpa. Ambas podem, de facto, ser atenuadas com uma formação regular de sensibilização para a segurança e uma política de segurança eficaz.

Fonte: Relatório sobre o Custo da Violação de Dados 2020, Segurança IBM

A complexidade dos sistemas de segurança modernos conduziu, sem dúvida, ao aumento dos desafios enfrentados pelas equipas de segurança. Como diferentes partes da organização necessitam de recorrer a mais software externo, isso abre outro vector de ameaça contra o qual se deve proteger. Também é difícil ignorar os ataques de phishing como um potencial vector de ameaça, uma vez que eles representam 14% das violações maliciosas de dados.

Cálculo do custo das quebras de dados

Há muitos factores a considerar se quisermos tentar calcular quanto é que uma violação de dados poderá custar, mas fundamentalmente podemos dividi-la em quatro centros de custos chave:

- Detecção e agravamento: isso é tudo o que uma empresa faz para detectar uma violação, como por exemplo, serviços de auditoria.

- Notificação: uma vez que uma organização tenha descoberto que existe um problema, precisa de comunicar não só com os seus sujeitos de dados, mas também com os reguladores, peritos jurídicos, e consultores reguladores.

- Negócio perdido: dependendo da natureza da violação, uma organização pode passar por um período de inactividade que atinge as receitas, e a longo prazo terá de lidar com os danos da marca.

- Resposta ex-post: após a infracção ter acontecido, e os utilizadores afectados terem sido notificados, vem o influxo de consultas, potenciais custos legais, multas, e talvez ofertas e descontos para restaurar um pouco dessa boa vontade manchada.

Para além desses centros de custos principais, há mais alguns factores que podemos ter em conta. Por exemplo, o custo por registo varia consoante o país e a indústria, sendo os registos de saúde dos EUA os mais dispendiosos.

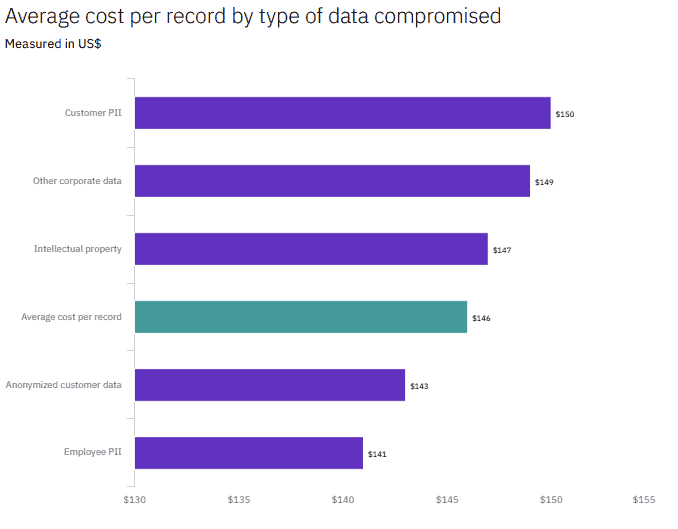

Depois há o tipo de dados em si. O PII do cliente (informação pessoalmente identificável) é o tipo de dados mais caro e, de longe, o mais comprometido. Mas de um modo geral, podemos ver o custo médio por registo para os relógios de pequenas a grandes quebras de dados a um valor inquietante de $146.

Fonte: Relatório sobre o Custo da Violação de Dados 2020, Segurança IBM

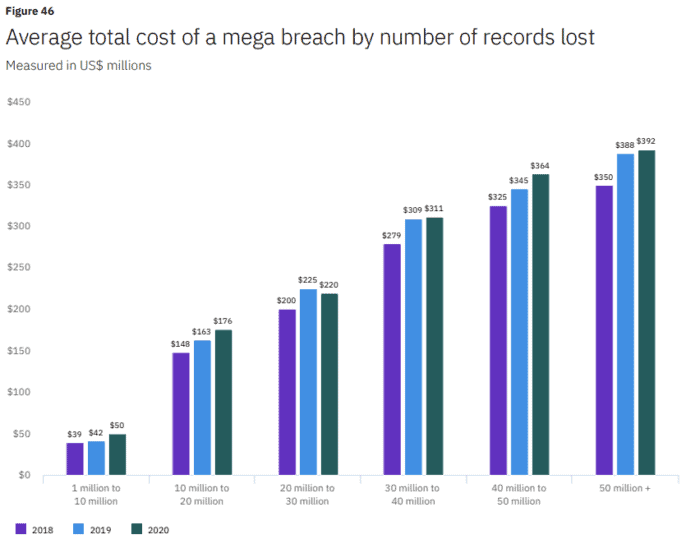

Dizemos "pequeno para grande" porque há outro factor de custo, baseado na escala:

A temida "mega violação".

Qualquer violação que envolva mais de 1 milhão de registos é definida como uma mega violação; representa o pior cenário absoluto para as organizações envolvidas. Estas são também as brechas de que mais ouvimos falar, simplesmente porque são tão grandes.

Fonte: Relatório sobre o Custo da Violação de Dados 2020, Segurança IBM

Sendo tão vastos, também precisam de ser analisados separadamente das pequenas a grandes brechas, caso contrário acabariam por enviesar os números.

Quebras de Dados Recentes e Quanto Custam

Com base nos números acima, podemos estimar quanto custaram a estas empresas algumas das violações de dados de maior visibilidade.

Em nenhuma ordem em particular, eis um olhar sobre algumas das maiores violações de dados que vimos ao longo dos últimos 12+ meses, mais ou menos, e quanto custaram.

533 Milhões - Facebook, Abril 03, 2021

Custo estimado: 3,7 mil milhões de dólares

Tipo de dados expostos: números de telefone, data de nascimento, localizações (incluindo dados históricos) nome completo, alguns endereços de correio electrónico.

No início de Abril de 2021, verificou-se que a informação pessoal de mais de meio bilião de utilizadores do Facebook tinha sido divulgada. O Facebook recusou-se a notificar os utilizadores afectados (talvez como um exercício de redução de custos, pois sabemos que a notificação e a resposta ex-post são dois dos principais centros de custos) depois de os seus dados terem sido raspados através da exploração de uma vulnerabilidade numa característica agora posta em prática.

250 Milhões - Microsoft, 22 de Janeiro de 2020

Custo estimado: 1,8 mil milhões de dólares

Tipo de dados expostos: endereços de correio electrónico, endereços IP, registos de conversação.

2020 mal estava a calçar as botas antes de a Microsoft anunciar uma grande brecha. Apesar de não cobrirem os números, as estimativas apontam para um recorde exposto de 250 milhões. Esses registos continham endereços de correio electrónico e IP, bem como registos de conversação entre o pessoal de apoio e os clientes. A Microsoft admitiu que esta violação era o resultado de uma "má configuração de uma base de dados interna de apoio ao cliente".

9 Milhões - EasyJet, 12 de Maio de 2020

Custo estimado: 50 milhões de dólares

Tipo de dados expostos: cartões de crédito e débito

Em Maio de 2020, EasyJet anunciou que 9 milhões de registos de clientes tinham sido "acedidos" no que descreveu como um "ciberataque altamente sofisticado". Este ataque ocorreu num mau momento para EasyJet, uma vez que o impacto da pandemia começava a tomar conta e envolvia dados de cartões de crédito. Também levou 10.000 pessoas a juntarem-se a um processo judicial contra EasyJet. Dependendo do resultado deste caso, a estimativa de 50 milhões de dólares pode passar para os milhares de milhões, uma vez que cada uma das vítimas pode ter direito a 2.500 dólares.

5,2 Milhões - Marriott, 31 de Março de 2020

Custo estimado: 50 milhões de dólares

Tipo de dados expostos: nomes, morada, alguns telefones e e-mails

O hotel leviathan, Marriott, revelou que 5,2 milhões de hóspedes tinham tido os seus dados expostos após hackers terem obtido os dados de login de dois empregados. Este facto foi adicionado a uma violação anterior em 2018, quando uma das filiais do Marriott foi pirateada, revelando milhões de números de passaporte não codificados e registos de cartões de crédito.

O que pode a sua organização fazer para mitigar o impacto?

É evidente que as organizações de todas as formas e tamanhos não são completamente imunes. Seja por descuido ou intenção maliciosa, quando se tem pessoas a interagir com máquinas, haverá sempre pontos fracos.

Terá também pessoas dispostas e capazes de explorar esses pontos fracos.

Mas nem tudo é desgraça e tristeza, porque há muitas coisas que a sua organização pode começar a fazer imediatamente para reduzir a probabilidade de uma violação de dados.

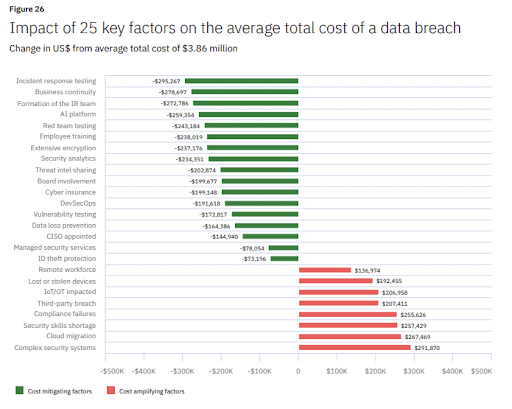

Fonte: Relatório sobre o Custo da Violação de Dados 2020, Segurança IBM

- Testes de resposta a incidentes: Saber o que fazer quando o pior acontece pode poupar à sua organização mais de $230.000. As ferramentas de gestão de incidentes ajudam-no a reunir todas as partes móveis, dando-lhe uma visão geral do ciclo de vida de um incidente quando este acontece. Mas também é vital que ponha tudo isso à prova com ataques simulados. Não é apenas a equipa de TI que precisa de estar envolvida nos testes. Todos, desde os vendedores ao pessoal de apoio, devem ser envolvidos. Particularmente com a natureza em constante evolução de ameaças como phishing e resgate. 96% das violações de dados têm origem no correio electrónico mas executam ataques simulados de phishing para preparar a sua equipa e não têm de ser dispendiosos ou demorados.

- Formação de sensibilização para a segurança: O aumento do trabalho à distância acrescentou outra camada de vulnerabilidade, uma vez que os empregados utilizam dispositivos e ligações potencialmente inseguros para aceder a dados sensíveis. Assim, agora mais do que nunca, a formação em cibersegurança dos empregados tem o potencial de reduzir os riscos (e os custos potenciais) das violações de dados.

- Encriptação extensiva: Muitas violações de dados de alto nível envolveram casos em que dados sensíveis foram armazenados em ficheiros não encriptados, com palavras-passe e dados de cartões de crédito por vezes apenas ali sentados, sem serem raspados, em texto simples. A implementação da encriptação em toda a empresa pode ter um enorme impacto, mas ainda depende do facto de os seus funcionários estarem ao corrente da situação. O que leva muito bem à próxima solução.

- Gestão de políticas: Se soluções como a encriptação vão funcionar, é necessário ter uma política de segurança cibernética eficaz em vigor e, ainda mais importante, certificar-se de que todos sabem o que devem estar a fazer. As abordagens tradicionais à gestão de políticas envolvem frequentemente que os RH tenham de perseguir os membros da equipa, enviando e-mails cada vez mais irritados a perguntar se leram e compreenderam a nova política de segurança cibernética. E, se o referido membro da equipa a tiver lido, podem por favor assiná-la e devolvê-la? Por favor? Em vez disso, ao implementar uma plataforma de gestão da política de segurança cibernética, a sua organização pode detectar lacunas no conhecimento do pessoal, deficiências na política, e manter os custos das violações de dados a um nível mínimo.

TL;DR

- Podem ser extremamente dispendiosos: globalmente, as violações de dados custam, em média, 2,8 milhões de libras esterlinas por violação

- A maioria das violações de dados são maliciosas: mais de metade de todas as violações de dados são o resultado de algum tipo de actividade maliciosa.

- Como a mãe sempre disse, "a preparação prévia e o planeamento previnem um mau desempenho": Ter uma equipa de resposta ao incidente, testar o seu plano de resposta ao incidente, utilizar encriptação, e educar os seus utilizadores tem alguns dos maiores impactos.