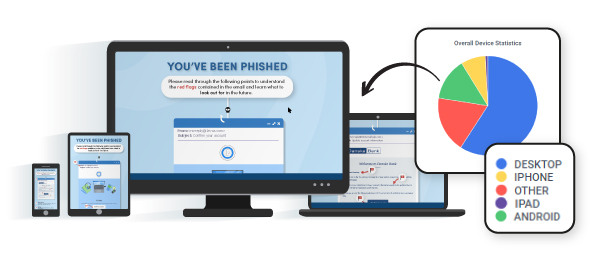

Com o Phish Device Report, os Admins podem identificar o tipo de dispositivo utilizado pelo pessoal que interagiu com um phish. Ao fazê-lo, os Admins podem detectar padrões de comportamento, determinar onde residem os riscos e se é necessária formação adicional.

MetaBlog

Mantenha-se informado sobre tópicos de formação de sensibilização cibernética e mitigue os riscos na sua organização.

Identificar os Dispositivos Utilizados pelas Vítimas de Peixes

- aclarke

- Sabia que

sobre o autor

aclarke

Partilhar esta publicação

Outros artigos sobre a formação em sensibilização para a cibersegurança que poderão ser do seu interesse

Cyber Resilience na era da IA: Mark Hamill sobre stress, spoofing e decisões inteligentes

Luke Noonan

11 de agosto de 2025

A cibersegurança não é uma questão de certeza. Trata-se de estar preparado quando o inesperado acontece. Esta foi a mensagem principal do recente webinar de Mark Hamill, Cyber Resilience in

Ler mais "

Portugal aproxima-se da implementação do NIS2: O que precisa de saber

Luke Noonan

11 de agosto de 2025

Portugal está na via da implementação da NIS2, avançando para a adoção formal da Diretiva NIS2 da UE na legislação nacional. Embora a legislação ainda não tenha

Ler mais "