Nätfiske i alla dess former, från skadliga e-postmeddelanden till SMShing (textfiske), phishing i sociala medier och Vishing (phishing via telefonsamtal), är nu en del av vardagen för en organisation.

Men nätfiske är den överlägset vanligaste formen av nätfiske.

Vad är phishing mail?

Phishing-meddelanden är bedrägliga meddelanden som skickas av cyberbrottslingar som utger sig för att vara legitima enheter och som syftar till att lura mottagarna att lämna ut känslig information eller utföra skadliga åtgärder, t.ex. klicka på skadliga länkar eller ladda ner skadlig kod.

Enligt forskning från Ciscos "2021 Cybersecurity Threat Trends Report" börjar cirka 90 % av dataintrången med phishingmejl. Det oroande är att rapporten visar att i 86 procent av organisationerna kommer minst en person att klicka på en phishing-länk. Men det krävs förstås bara ett klick för att bli infekterad av utpressningstrojaner eller för att känsliga uppgifter ska exponeras osv.

Genom att förstå vilka taktiker som används i några av de vanligaste formerna av nätfiskeangrepp och hur anställda kan undvika dem kan man minska cyberrisken. Här är fem exempel på phishingmejl och hur man kan hindra anställda från att ta risker.

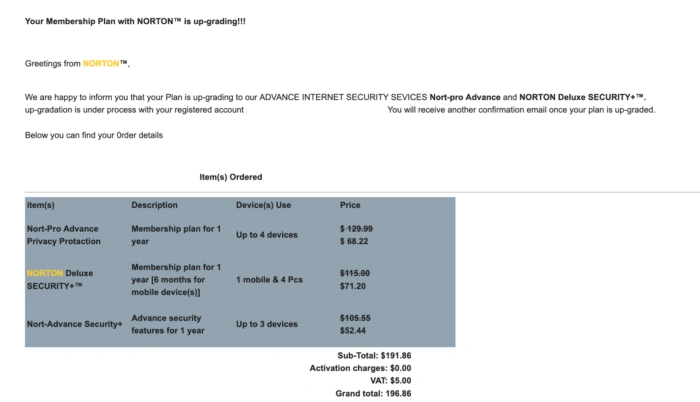

Bluff med falska fakturor

En favorit bland phishers är bluffakturor med falska fakturor. Bedragarna skickar ut e-postmeddelanden med falska fakturor i hopp om att få en ovetande anställd på fall. Om den falska fakturan betalas eller om en fråga om fakturan ställs till bedragaren, kommer troligen pengar eller personuppgifter att stjälas.

Den typ av faktura som ingår i phishingmejlen varierar, men exempel på detta är följande:

Fakturering av säkerhetsprodukter, t.ex. antivirusprogram.

- Förfallna fakturor från falska leverantörer

- E-postmeddelanden om att domänbetalningar löper ut med en varning om att om du inte agerar kommer din webbplats och din e-post inte att vara tillgänglig.

- Fakturor från insamlingsorganisationer och välgörenhetsorganisationer som ofta erbjuder annonsering eller en artikel i en välgörenhetspublikation.

- Business Email Compromise (BEC) är en mycket sofistikerad och målinriktad form av bedrägerier med falska fakturor.

Hur du undviker bluffakturor med falska fakturor

Fakturabedrägerier kan vara mycket sofistikerade och bedragarna riktar in sig på specifika personer, t.ex. de som arbetar med leverantörsreskontra eller CFO:er. E-postmeddelandena ser äkta ut och innehåller ofta ett brådskande meddelande av typen "betala nu eller drabbas av konsekvenserna".

Använd simulerad nätfiske som ger rollbaserad utbildning för att rikta in dig på de typer av användare som löper störst risk att drabbas av bluffakturor. Med rollbaserade phishing-simulatorer kan du skräddarsy dina simulerade phishing-kampanjer så att de återspeglar verkliga utmaningar som specifika avdelningar och personal står inför.

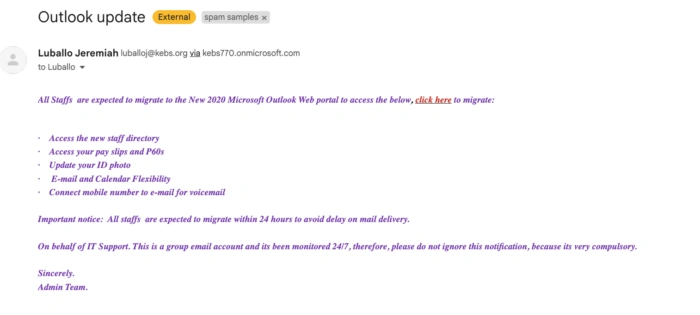

Falska e-postmeddelanden från teknisk support

Att skapa en känsla av brådska och efterlevnad är två av de manipulativa tekniker som bedragare använder för att lura anställda att klicka på skadliga länkar eller ladda ner infekterade bilagor. Ett exempel på dessa beteendemanipulationer är phishingmejl som utger sig för att komma från teknisk support.

I exemplet nedan kan du se hur personalen uppmanas att gå över till en ny webbportal för att få tillgång till viktig personlig information och företagsinformation - inklusive deras lönebesked. I e-postmeddelandet påminns personalen om att de bara har 24 timmar på sig att följa reglerna.

E-postmeddelandet innehåller en länk till en skadlig webbplats. Om den anställde klickar på länken och navigerar till webbplatsen uppmanas han eller hon att ange sina befintliga inloggningsuppgifter och personuppgifter. Om de gör det kommer dessa uppgifter att stjälas och bedragarna kommer att använda inloggningsuppgifterna för att logga in på den faktiska portalen.

Hur du undviker falska e-postmeddelanden från teknisk support

All personal riskerar att drabbas av denna typ av allmänt spekulativt nätfiske. Allmän säkerhetsutbildning bör användas för att utbilda alla anställda, på alla avdelningar, om hur man skyddar sig på nätet.

Utbildning om hur cyberbrottslingar manipulerar mänskligt beteende är avgörande för att utbilda anställda i den taktik som används av bedragare när de skapar phishingmejl. Effektiva program för utbildning i säkerhetsmedvetenhet använder sig av inlärning vid behov som utnyttjar möjligheter att träna om dåligt säkerhetsbeteende.

Allmän utbildning om säkerhetsmedvetenhet bör användas tillsammans med simulerade phishingövningar som specifikt tar itu med denna typ av phishinghot. Det vill säga e-postmeddelanden som ser ut att komma från interna avdelningar och som använder taktik som brådska och hot om disciplinering om man inte agerar på dem.

Skattebedrägerier

Skattebedrägerier ökar ofta i volym under skattesäsongen, men de kan inträffa när som helst. Ofta erbjuds en skatteåterbäring i dessa e-postmeddelanden. HMRC anger dock uttryckligen på sin webbplats: "HMRC kommer aldrig att skicka meddelanden via e-post om skatteåterbäringar eller skatteåterbetalningar.."

E-postmeddelanden om skattebedrägerier ser vanligtvis realistiska ut och är ofta välkomponerade. Bedragarna använder HMRC:s logotyp och relaterade varumärken för att få nätfiskemejlen att se legitima ut. Det finns vanligtvis en länk till inloggningssidan för HMRC Gateway. Webbsidan som länken navigerar till är en falsk webbplats som används för att samla in uppgifter och skicka dem till bedragarna bakom bluffen. Ibland innehåller dessa webbplatser också skadlig kod, och den som navigerar på den webbplatsen kan hamna på en infekterad enhet.

Hur du undviker skattebedrägerier

Skattebedrägerier kan vara ospecifika och skickas till vem som helst i en organisation. De mest effektiva skattebedrägerierna skickas dock till specifika anställda på ekonomiavdelningar. Det är därför viktigt att inkludera skattebedrägerier i simulerade phishingövningar för alla, men du bör också fokusera på att utbilda alla på ekonomiavdelningen om dem. Inför skattesäsongen bör du dubbla din utbildning för att se till att de anställda, särskilt de på ekonomiavdelningen, är redo för den troliga anstormningen av dessa phishingmejl.

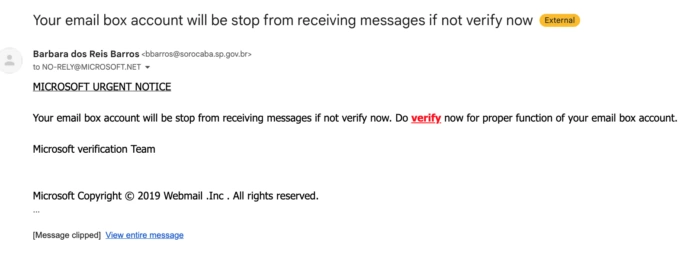

Phishing mail: Problem med e-postkontot

Anta att en anställd får ett e-postmeddelande som låter brådskande och som informerar om att deras e-postkonto är på väg att stängas av eller att det måste uppgraderas omgående. I så fall kan de känna sig tvungna att klicka på länken för att åtgärda "problemet". E-postmeddelandet kan dock vara en nätfiskeverksamhet som leder till stulna inloggningsuppgifter.

I exemplet på phishing-e-post nedan visas hur Microsofts varumärke har använts för att förstärka påståendet att användarens e-postkonto är i fara. Länken i e-postmeddelandet är skadlig och leder användaren till en webbplats som ser ut som en inloggningssida för Microsoft Office 365.

Microsoft är ofta bland de fem mest förfalskade varumärkena som används i nätfiskemeddelanden. Enligt Cisco är de fem mest förfalskade varumärkena under första kvartalet 2022 följande:

- LinkedIn (som står för 52 % av alla nätfiskeattacker globalt).

- DHL (14%)

- Google (7 %)

- Microsoft (6 %)

- FedEx (6 %)

Hur man undviker phishing mail "Microsoft Email Problem"

Bedragare använder ofta Microsoft och andra välkända varumärken för att ge anställda en falsk känsla av säkerhet. Varumärkeslojalitet och förtroende används för att se till att offren tar del av e-postmeddelandet och klickar på den skadliga länken. Här kan simulerade nätfiskeövningar träna de anställda i att vara försiktiga med e-postmeddelanden från varumärken som innehåller beteendemanipulerande taktik, t.ex. att det är bråttom.

Bluff med Google Docs

Företag använder regelbundet Google Dokument för att samla in dokument och idéer och samarbeta med kollegor. År 2020 hade Google GSuite över 6 miljoner företag som prenumererade på tjänsten. Dessa många användare gör Google till ett önskvärt erbjudande för bedragare.

En ny användning av en phishing-baserad attack som använder GSuite för att få tag på en måltavla visar hur innovativa hackare kan vara. I denna bluff skapar en bedragare ett Google-dokument och kommenterar det sedan med hjälp av @-notationen för att rikta sig till en specifik användare. Detta får Google att skicka ett e-postmeddelande om kommentaren till målets inkorg. E-postmeddelandet från Google är äkta, men det har en inbäddad kommentar. Denna kommentar innehåller vanligtvis skadliga länkar som, om man klickar på dem, leder den anställde till en skadlig webbplats.

Google har nyligen uppdaterat kommentarerna så att man kan se vem som har lämnat kommentaren. Bedragare uppdaterar dock ständigt sin taktik, och en ny GSuite-bedrägeri kan dyka upp snart.

Hur du undviker GSuite Comment (och liknande) bedrägerier

Smart förklädda nätfiskemeddelanden kan vara en del av legitima e-postmeddelanden och liknande tjänster, vilket är fallet med GSuite-kommentarsvindeln. Dessa sofistikerade bedrägerier gör det svårt för anställda att känna igen en bluff.

Utbildningen i säkerhetsmedvetenhet bör återspegla företagets policyer, inklusive användning av molnbaserade dokumentarkiv och vem som kan och inte kan samarbeta med företagets dokumentation. När du genomför säkerhetsutbildning ska du se till att du har den senaste informationen om bedrägerier och att innehållet återspeglar de senaste bedrägerierna.

Använd utbildning för säkerhetsmedvetenhet och en plattform för simulerad nätfiske som ger utmärkt stöd för att bygga utbildningsprogram som är rollbaserade och som erbjuder stöd för flera språk och tillgänglighet.

Det är också viktigt att inse att bedragare regelbundet ändrar sin taktik för att undvika att bli upptäckta. Därför är det viktigt att genomföra regelbunden utbildning i säkerhetsmedvetenhet under hela året.