DNS-spoofing, en skadelig taktik, består i at manipulere DNS-opløsningen for at omdirigere brugere til falske websteder. Ved at ændre DNS-poster narrer angriberne brugerne til at besøge ondsindede websteder med risiko for, at data kompromitteres. For at opdage denne trussel skal man være opmærksom på uventede omdirigeringer eller browseradvarsler. Implementer sikre DNS-protokoller og softwareopdateringer for at mindske risici og sikre sikker browsing.

Det Domain Name System (DNS)

Hvert gyldigt domæne får tildelt en sådan IP-adresse. Før en bærbar computer eller en smartphone kan kontakte domænet metacompliance.com.com, skal dette domæne f.eks. oversættes til den tilsvarende IP-adresse. Men ingen computer har gemt en liste over alle domæner og deres tilsvarende IP-adresser. Så hvordan finder vores laptop eller smartphone ud af, hvilken IP-adresse der ligger bag domænet metacompliance.com.com? Det er her, det såkaldte Domain Name System (forkortet DNS) kommer ind i billedet. Domænenavnesystemet er den netværkstjeneste, hvor hver computer kan anmode om den IP-adresse, der er tildelt et gyldigt domæne.

For et domæne, som en computer besøger ofte eller har besøgt for nylig, kender den allerede IP-adressen. Hvis det ikke er tilfældet, anmoder den om IP-adressen fra den næste DNS-server. Hvis der er tale om en fast internetforbindelse, er det normalt den lokale netværksrouter, som regulerer datatrafikken mellem de computere, der er registreret i det lokale WLAN eller LAN, og internettet. Hvis den lokale netværksrouter heller ikke kender IP-adressen for et bestemt domæne, beder den om denne information igen fra den nærmeste DNS-server. Normalt er det en DNS-server, som drives af den internetudbyder, der er ansvarlig for den lokale internetforbindelse. De fleste internetudbydere har flere DNS-servere i drift til dette formål. Hvis internetudbyderens DNS-servere heller ikke kender IP-adressen for et bestemt domæne, kontakter de den nærmeste DNS-server igen. Der er et strengt hierarki af sådanne DNS-servere på internettet. For hvert domæne er det præcist bestemt, hvilken DNS-server der så at sige har det sidste ord for dette domæne. Det forhindrer bl.a. DNS-serverne på internettet i at spørge hinanden i det uendelige om den tilsvarende IP-adresse til et frit opfundet domæne.

DNS-Spoofing

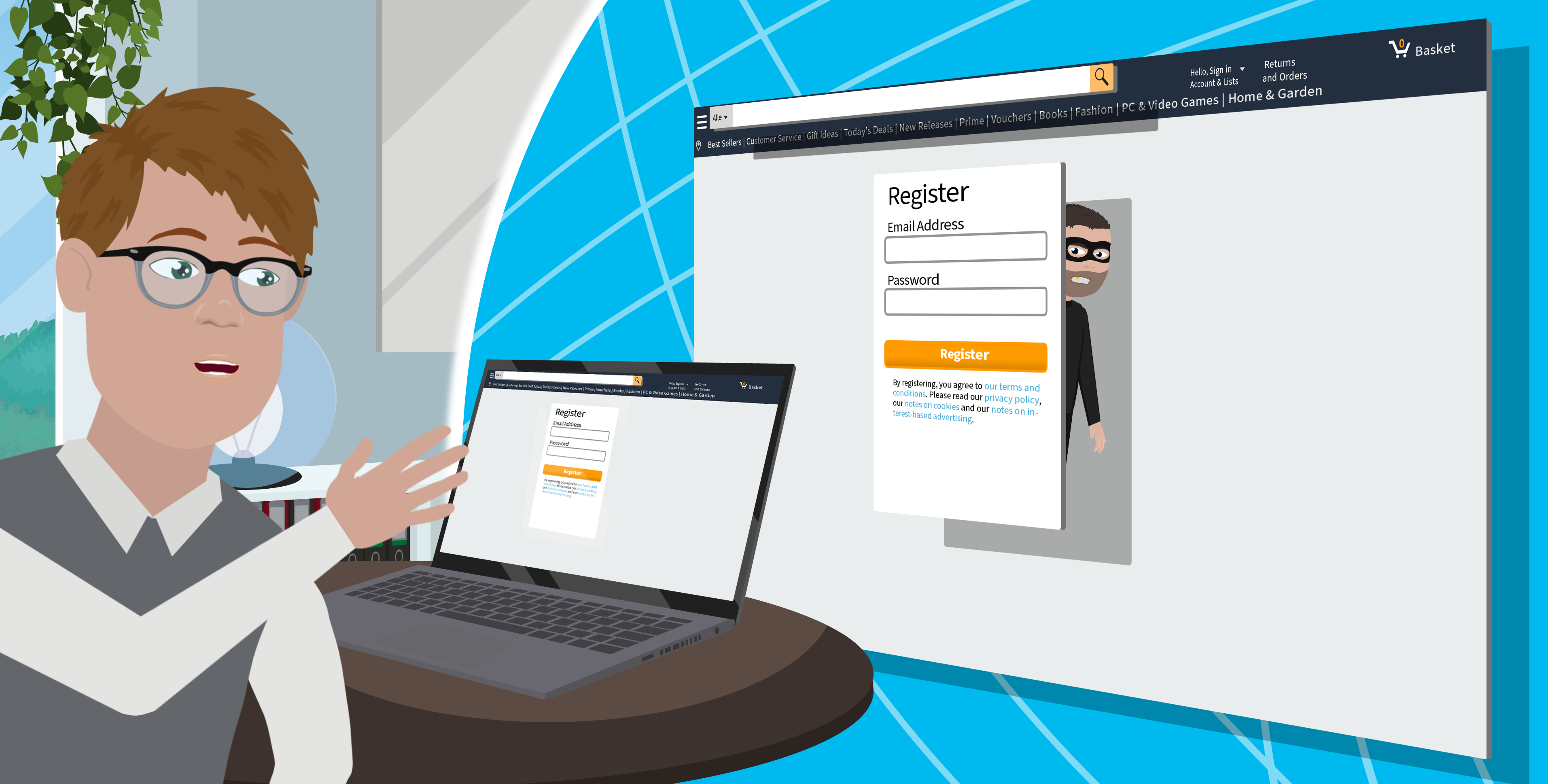

En DNS-servers hovedopgave er at besvare forespørgsler fra computere, der ønsker at kende den tilknyttede IP-adresse til et bestemt domæne. Hvis vi kan få en DNS-server til at besvare en sådan forespørgsel ikke med den faktiske IP-adresse, men med en anden IP-adresse, som vi har givet, laver vi DNS-spoofing. På denne måde kan dataudvekslingen mellem en brugers terminal og en server på internettet omdirigeres til en anden server.

Et nemt mål for DNS-spoofing er den lokale netværksrouter i hjemmenetværket eller firmanetværket, fordi det i de fleste tilfælde er den første DNS-server, som computerne i det lokale netværk kontakter. Antag, at vi har administrativ adgang til netværksrouteren. I så fald er det nemt at lave yderligere DNS-poster i den og omdirigere datatrafikken for visse domæner specifikt til andre servere. Hvis der ikke var yderligere sikkerhedsforanstaltninger, ville det f.eks. være nemt at narre brugere i det lokale netværk til at tro, at de besøger en bestemt hjemmeside, når de i virkeligheden besøger en manipuleret kopi af denne hjemmeside.

At manipulere DNS-serverne hos en internetudbyder eller i den dybere internetinfrastruktur kræver på den anden side avanceret ekspertise i computernetværk og netværksprotokoller. Der findes en række kendte angrebsscenarier på DNS. Mange af dem er kun historisk relevante, fordi DNS hele tiden udvikles og hærdes mod sådanne angreb. For eksempel er der med DNSSEC en række udvidelser til Domain Name System, som gør det muligt at autentificere svarene fra en DNS-server kryptografisk. Desværre er DNSSEC endnu ikke i udbredt brug.

Opdagelse af DNS-Spoofing

For netværksadministratorer og andre brugere med en forkærlighed for teknologi findes der software, som kan bruges til at udføre en passende DNS-audit. Alle almindelige Linux-distributioner indeholder den frit tilgængelige værktøjskasse DNSDiag, som kan bruges til at analysere DNS-svar, for eksempel for at afgøre, om en DNS-forespørgsel er genstand for et man-in-the-middle-angreb. Ved normal, daglig brug af internettet og World Wide Web er det i øjeblikket meget vanskeligt at afgøre, om en falsk IP-adresse bliver påtvunget os ved hjælp af DNS-spoofing. At vores slutenhed så at sige stoler blindt på DNS-serverens svar, ligger i sagens natur uden kryptografisk autentificering af DNS-svarene.

Heldigvis er dataoverførsler på internettet i dag i de fleste tilfælde sikret med en kryptografisk protokol, der hedder TLS (Transport Layer Security). På World Wide Web kan vi genkende brugen af TLS ved, at adressen i URL-linjen ikke begynder med http://, men med https://. Moderne webbrowsere viser også en lille lås foran adressen for at indikere, at forbindelsen er sikret med TLS. Hvis forbindelsen til serveren er sikret med TLS, kan DNS-spoofing stadig medføre, at forespørgsler omdirigeres til en forkert server, men takket være TLS opdager vores slutenhed, at det ikke er den rigtige server, og afbryder kommunikationen.

Så når du surfer til daglig, så kig efter den lille lås i URL-linjen, og sørg for, at https:// kommer før alle webadresser. Så vil TLS-protokollen også beskytte dig mod konsekvenserne af et DNS-spoofing-angreb.

Øg din bevidsthed om cybersikkerhed med MetaCompliance-træning

DNS-spoofing er en alvorlig cybertrussel, der kan kompromittere dit netværks integritet og sikkerhed. Ved at forstå dens mekanismer og genkende dens tegn, f.eks. uventede omdirigeringer af hjemmesider eller browseradvarsler, kan du træffe proaktive foranstaltninger for at beskytte dig selv og din organisation. For yderligere at forbedre din cybersikkerhedsbevidsthed og dit forsvar kan du overveje at udforske MetaCompliance's omfattende træningsprogrammer, der er designet til at give medarbejdere og ledere den viden og de færdigheder, der er nødvendige for at identificere og afbøde forskellige cyberrisici effektivt. Hold dig informeret, vær på vagt, og vær sikker med MetaCompliance.