O DNS spoofing, uma tática prejudicial, consiste em manipular a resolução DNS para redirecionar os usuários para sites fraudulentos. Ao alterar os registos DNS, os atacantes enganam os utilizadores para que visitem sites maliciosos, arriscando-se a comprometer os dados. Para detetar esta ameaça, é necessário estar atento a redireccionamentos inesperados ou a avisos do browser. Implemente protocolos DNS seguros e actualizações de software para reduzir os riscos e garantir uma navegação segura.

O Domain Name System (DNS)

A cada domínio válido é atribuído um endereço IP. Por exemplo, antes de um computador portátil ou smartphone poder contactar o domínio metacompliance.com.com, este domínio tem de ser traduzido para o endereço IP correspondente. No entanto, nenhum computador tem armazenada uma lista de todos os domínios e respectivos endereços IP. Assim, como é que o nosso portátil ou smartphone descobre qual o endereço IP que está por detrás do domínio metacompliance.com.com? É aqui que entra em ação o chamado Sistema de Nomes de Domínio (ou DNS, abreviadamente). O Sistema de Nomes de Domínio é o serviço de rede em que cada computador pode solicitar o endereço IP atribuído a um domínio válido.

Para um domínio que um computador visita frequentemente ou visitou recentemente, já conhece o endereço IP. Se não for esse o caso, solicita o endereço IP ao servidor DNS seguinte. No caso de uma ligação fixa à Internet, este é normalmente o router da rede local, que regula o tráfego de dados entre os computadores registados na WLAN ou LAN local e a Internet. Se o router da rede local também não souber o endereço IP de um determinado domínio, pede novamente essa informação ao servidor DNS mais próximo. Normalmente, este é um servidor DNS operado pelo fornecedor de Internet responsável pela ligação local à Internet. A maioria dos fornecedores de acesso à Internet tem vários servidores DNS em funcionamento para este efeito. Se os servidores DNS do fornecedor de Internet também não souberem o endereço IP de um determinado domínio, contactam novamente o servidor DNS mais próximo. Existe uma hierarquia rigorosa de tais servidores DNS na Internet. Para cada domínio, é determinado com precisão qual o servidor DNS que tem a última palavra, por assim dizer, para esse domínio. Isto evita, entre outras coisas, que os servidores DNS na Internet perguntem incessantemente uns aos outros pelo endereço IP correspondente a um domínio inventado livremente.

DNS Spoofing

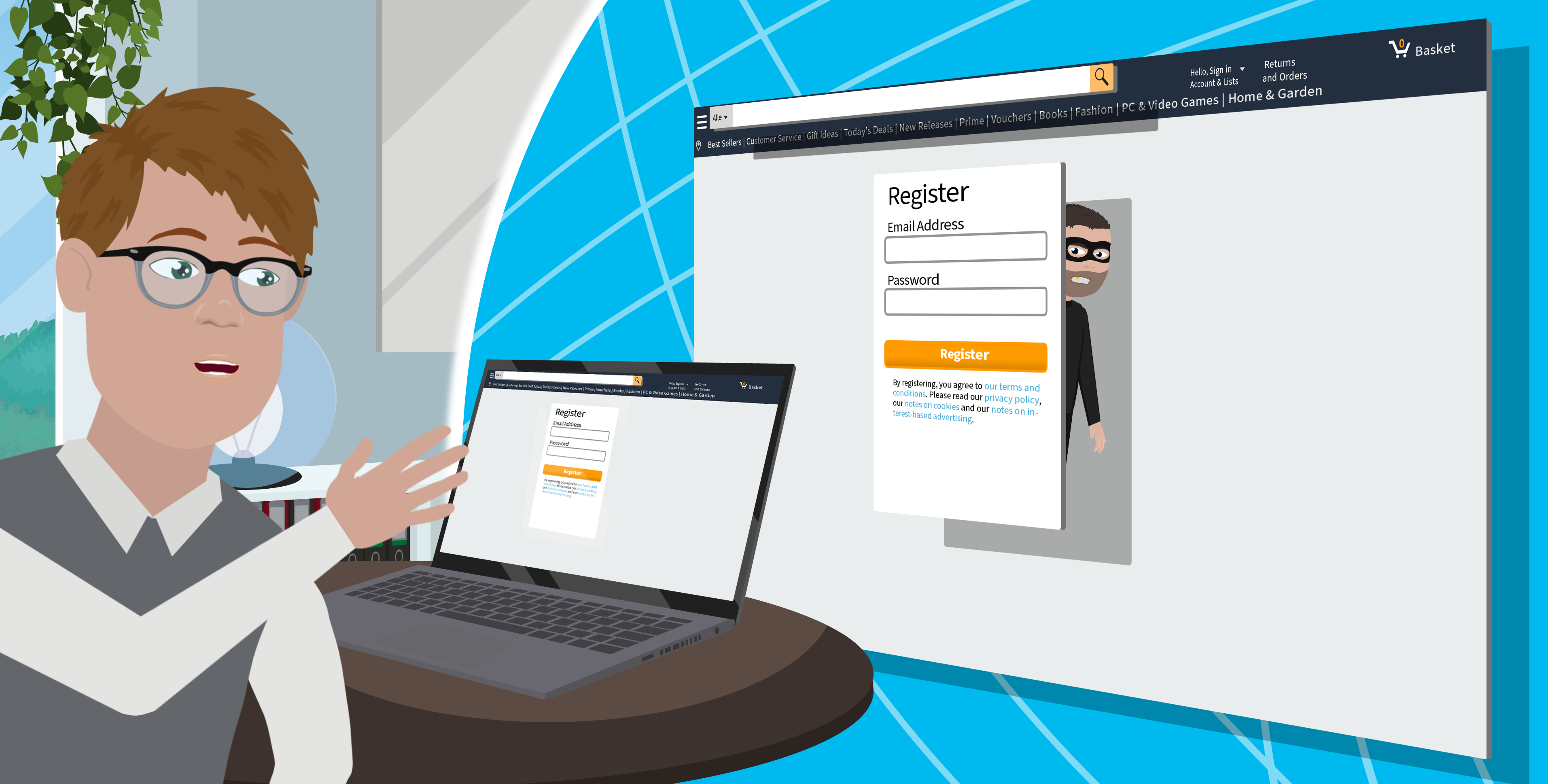

A principal tarefa de um servidor DNS é responder a consultas de computadores que pretendem saber o endereço IP associado a um determinado domínio. Se conseguirmos que um servidor DNS responda a essa consulta, não com o endereço IP real, mas com outro endereço IP fornecido por nós, estamos a praticar a falsificação de DNS. Desta forma, a troca de dados entre o terminal de um utilizador e um servidor na Internet pode ser redireccionada para outro servidor.

Um alvo fácil para a falsificação de DNS é o router da rede local na rede doméstica ou na rede da empresa porque, na maioria dos casos, este é o primeiro servidor DNS que os computadores da rede local contactam. Suponhamos que temos acesso administrativo ao router da rede. Nesse caso, é fácil criar entradas DNS adicionais e redirecionar o tráfego de dados de determinados domínios especificamente para outros servidores. Se não existirem medidas de segurança adicionais, isto tornaria fácil, por exemplo, enganar os utilizadores da rede local, fazendo-os crer que estão a visitar um determinado sítio Web, quando, na realidade, estão a visitar uma cópia manipulada desse sítio.

Por outro lado, a manipulação dos servidores DNS de um fornecedor de Internet ou da infraestrutura mais profunda da Internet requer conhecimentos avançados em redes informáticas e protocolos de rede. Há uma série de cenários de ataque conhecidos ao DNS. Muitos deles são apenas historicamente relevantes porque o DNS está continuamente a ser desenvolvido e reforçado contra esses ataques. Por exemplo, com o DNSSEC, existe uma série de extensões para o Sistema de Nomes de Domínio que permitem autenticar criptograficamente as respostas de um servidor DNS. Infelizmente, o DNSSEC ainda não está a ser utilizado de forma generalizada.

Detecção de DNS Spoofing

Para os administradores de rede e outros utilizadores com afinidade com a tecnologia, existe software que pode ser utilizado para efetuar uma auditoria adequada ao DNS. Todas as distribuições Linux comuns contêm a caixa de ferramentas DNSDiag, disponível gratuitamente, que pode ser utilizada para analisar as respostas do DNS, por exemplo, para determinar se uma consulta DNS é objeto de um ataque man-in-the-middle. Na utilização normal e quotidiana da Internet e da World Wide Web, é atualmente muito difícil determinar se um endereço IP falso nos está a ser impingido por DNS spoofing. O facto de o nosso dispositivo final confiar cegamente nas respostas do servidor DNS, por assim dizer, faz parte da natureza das coisas sem autenticação criptográfica das respostas DNS.

Felizmente, atualmente, a transferência de dados na Internet é, na maioria dos casos, protegida por um protocolo criptográfico denominado TLS (Transport Layer Security). Na World Wide Web, reconhecemos a utilização do TLS pelo facto de o endereço na barra de URL não começar por http://, mas por https://. Os navegadores Web modernos também apresentam um pequeno cadeado à frente do endereço para indicar que a ligação está protegida por TLS. Se a ligação ao servidor estiver protegida por TLS, a falsificação de DNS ainda pode fazer com que os pedidos sejam redireccionados para um servidor errado, mas graças ao TLS, o nosso dispositivo final reconhece que não é o servidor certo e interrompe a comunicação.

Por isso, quando navegar diariamente, procure o pequeno cadeado na barra de URL e certifique-se de que https:// precede qualquer endereço Web. Assim, o protocolo TLS também o protegerá das consequências de um ataque de falsificação de DNS.

Melhore a sua sensibilização para a cibersegurança com a formação MetaCompliance

A falsificação de DNS é uma ameaça cibernética grave que pode comprometer a integridade e a segurança da sua rede. Ao compreender os seus mecanismos e reconhecer os seus sinais, tais como redireccionamentos inesperados de sítios Web ou avisos do browser, pode tomar medidas proactivas para se proteger a si e à sua organização. Para melhorar ainda mais a consciencialização e as defesas da sua segurança cibernética, considere explorar os programas de formação abrangentes da MetaCompliance, concebidos para capacitar os funcionários e executivos com os conhecimentos e as competências necessárias para identificar e mitigar eficazmente vários riscos cibernéticos. Mantenha-se informado, vigilante e seguro com o MetaCompliance.