Una nueva campaña de ataque suplanta las credenciales de Gmail de los usuarios y aprovecha inmediatamente esos datos para robar el acceso a las cuentas de las víctimas.

El ataque comienza cuando un usuario recibe un correo electrónico en su cuenta de Gmail. El correo electrónico puede provenir de alguien a quien el destinatario podría conocer, pero cuya cuenta ya han comprometido los atacantes. Como en la mayoría de las campañas de phishing, viene con un archivo adjunto. La mayoría de los correos electrónicos de ataque parecen llevar una imagen adjunta que resulta familiar para el destinatario.

Uno pensaría que al hacer clic en la imagen aparecería una vista previa. Pero eso no ocurre. Mark Maunder, director general de WordFence, lo explica en un blog:

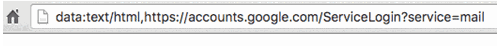

"En su lugar, se abre una nueva pestaña y Gmail te pide que inicies sesión de nuevo. Echas un vistazo a la barra de direcciones y ves accounts.google. com ahí. Se ve así...."

Lo último que un usuario quiere hacer es iniciar sesión utilizando esta convincente (pero falsa) página de inicio de sesión de Google. Si lo hace, proporcionará a los atacantes sus credenciales de acceso a Gmail. Para empeorar las cosas, si consiguen sus datos, los atacantes no pierden tiempo en utilizarlos para comprometer la cuenta del usuario y distribuir correos electrónicos de phishing a algunos de sus contactos.

Como lo describe un comentarista de Hacker News:

"Los atacantes entran en tu cuenta inmediatamente una vez que consiguen las credenciales, y utilizan uno de tus archivos adjuntos reales, junto con una de tus líneas de asunto reales, y lo envían a las personas de tu lista de contactos".

"Por ejemplo, entraron en la cuenta de un estudiante, sacaron un archivo adjunto con el horario de los entrenamientos del equipo de atletismo, generaron la captura de pantalla, y luego la emparejaron con una línea de asunto que estaba tangencialmente relacionada, y la enviaron por correo electrónico a los otros miembros del equipo de atletismo."

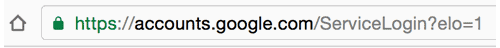

Para protegerse de esta campaña de ataque, los usuarios deberían mirar la barra de ubicación de la página de inicio de sesión de Google con más atención antes de iniciar la sesión. La página de inicio de sesión de Google no debería mostrar nada en la barra de direcciones antes de "accounts.google.com", excepto "https://".

El uso de "data:text/html" delata que la estafa utiliza un archivo, es decir, una página de inicio de sesión de Gmail falsa.

Los usuarios también deberían activar la verificación en dos pasos en sus cuentas. Esta función ayudará a proteger las cuentas de los usuarios incluso en el caso de que alguien robe su nombre de usuario y sus contraseñas.

Al mismo tiempo, las organizaciones deben ayudar a educar a sus empleados sobre las estafas de phishing. Las campañas de phishing simuladas suelen hacer comprender a los usuarios que deben tener cuidado con los correos electrónicos sospechosos. Las organizaciones pueden diseñar y enviar estos correos electrónicos mediante el uso de software de formación en seguridad de terceros.

¿Le parece interesante esta solución?

Si es así, póngase en contacto con Metacompliance hoy mismo y descubra cómo sus simulaciones de phishing pueden ayudar a llevar la seguridad de las cuentas de sus empleados al siguiente nivel.