Uma nova campanha de ataque phishes para as credenciais dos utilizadores do Gmail e alavanca imediatamente esses detalhes para roubar o acesso às contas das vítimas.

O ataque começa quando um utilizador recebe um e-mail para a sua conta Gmail. O e-mail pode vir de alguém que o destinatário possa conhecer, mas cuja conta os atacantes já tenham comprometido. Como na maioria das campanhas de phishing, vem com um anexo. A maioria dos e-mails de ataque parece ter uma imagem anexa que é familiar ao destinatário.

Pensar-se-ia que clicando na imagem faria surgir uma pré-visualização. Mas isso não acontece. Mark Maunder, director executivo do WordFence, explica num post de blogue:

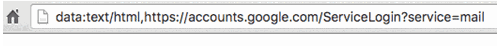

"Em vez disso, abre-se um novo separador e o Gmail solicita-lhe que faça novamente a sua inscrição. Dê uma vista de olhos na barra de localização e veja lá accounts.google.com. Parece que isto....".

A última coisa que um utilizador quer fazer é entrar usando esta página de login convincente (mas falsa) no Google. Ao fazê-lo, os atacantes receberiam as suas credenciais de início de sessão do Gmail. Para piorar a situação, se adquirirem os seus dados, os atacantes não perdem tempo a utilizá-los para comprometer a conta do utilizador e distribuir e-mails de phishing a alguns dos seus contactos.

Como um comentador do Hacker News o descreve:

"Os atacantes entram imediatamente na sua conta assim que recebem as credenciais, e usam um dos seus anexos reais, juntamente com uma das suas linhas de assunto reais, e enviam-no às pessoas da sua lista de contactos".

"Por exemplo, eles entraram na conta de um estudante, puxaram um anexo com um horário de treino da equipa de atletismo, geraram a imagem de ecrã, e depois emparelharam-na com uma linha de assunto que estava tangencialmente relacionada, e enviaram-na por e-mail para os outros membros da equipa de atletismo".

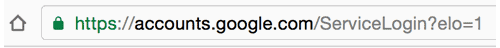

Para se protegerem contra esta campanha de ataque, os utilizadores devem primeiro olhar para a barra de localização de uma página de login no Google um pouco mais de perto antes de iniciarem sessão. A página de login real do Google não deve mostrar nada na barra de acesso antes de "accounts.google.com" excepto "https://".

A utilização do esquema "data:text/html" pelo esquema dá a utilização de um ficheiro, ou seja, uma página de login falsa do Gmail.

Os utilizadores devem também permitir a verificação em duas fases das suas contas. Esta funcionalidade ajudará a proteger as contas dos utilizadores mesmo no caso de alguém roubar o seu nome de utilizador e as suas palavras-passe.

Ao mesmo tempo, as organizações devem ajudar a educar os seus empregados sobre esquemas de phishing. Campanhas simuladas de phishing muitas vezes levam a questão aos utilizadores quando se trata de procurar emails suspeitos. As organizações podem conceber e enviar estas mensagens de correio electrónico através da utilização de software de formação de sensibilização para a segurança de terceiros.

Esta solução parece-lhe do seu interesse?

Se assim for, contacte hoje a Metacompliance e saiba como as suas simulações de phishing podem ajudar a levar a segurança dos seus empregados para o próximo nível.