Una nuova campagna di attacco fa il phishing delle credenziali Gmail degli utenti e sfrutta immediatamente questi dettagli per rubare l'accesso agli account delle vittime.

L'attacco inizia quando un utente riceve un'email al proprio account Gmail. L'email potrebbe provenire da qualcuno che il destinatario potrebbe conoscere, ma il cui account è già stato compromesso dagli aggressori. Come la maggior parte delle campagne di phishing, arriva con un allegato. La maggior parte delle email di attacco sembra portare un'immagine allegata che è familiare al destinatario.

Si potrebbe pensare che un clic sull'immagine faccia apparire un'anteprima. Ma questo non accade. Mark Maunder, amministratore delegato di WordFence, spiega in un post sul blog:

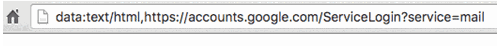

"Invece, si apre una nuova scheda e ti viene richiesto da Gmail di accedere di nuovo. Si dà un'occhiata alla barra di localizzazione e si vede accounts.google.com lì dentro. Assomiglia a questo...."

L'ultima cosa che un utente vuole fare è entrare usando questa convincente (ma falsa) pagina di login di Google. Facendolo, gli aggressori otterrebbero le loro credenziali di accesso a Gmail. A peggiorare le cose, se acquisiscono i loro dettagli, gli aggressori non perdono tempo a usarli per compromettere l'account dell'utente e distribuire e-mail di phishing ad alcuni dei loro contatti.

Come lo descrive un commentatore su Hacker News:

"Gli aggressori accedono al tuo account immediatamente una volta ottenute le credenziali, e usano uno dei tuoi veri allegati, insieme a uno dei tuoi veri oggetti, e lo inviano alle persone nella tua lista di contatti".

"Per esempio, sono entrati nell'account di uno studente, hanno tirato fuori un allegato con un programma di allenamento della squadra di atletica, hanno generato lo screenshot, e poi l'hanno accoppiato con un oggetto che era tangenzialmente collegato, e l'hanno inviato via email agli altri membri della squadra di atletica".

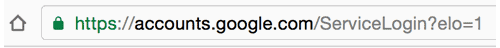

Per proteggersi da questa campagna di attacco, gli utenti dovrebbero guardare la barra di localizzazione di una pagina di accesso a Google un po' più da vicino prima di effettuare il login. La pagina di accesso attuale di Google non dovrebbe mostrare nulla nella barra dei segni prima di "accounts.google.com", tranne "https://".

L'uso della truffa di "data:text/html" dà via l'uso di un file, cioè una falsa pagina di login di Gmail.

Gli utenti dovrebbero anche abilitare la verifica in due passaggi sui loro account. Questa funzione aiuterà a proteggere gli account degli utenti anche nel caso in cui qualcuno rubi il loro nome utente e le loro password.

Allo stesso tempo, le organizzazioni dovrebbero aiutare a educare i loro dipendenti sulle truffe di phishing. Le campagne di phishing simulate spesso fanno capire agli utenti quando si tratta di fare attenzione alle e-mail sospette. Le organizzazioni possono progettare e inviare queste e-mail attraverso l'uso di software di formazione sulla consapevolezza della sicurezza di terze parti.

Questa soluzione vi sembra interessante?

Se è così, contatta Metacompliance oggi stesso e scopri come le sue simulazioni di phishing possono aiutare a portare la sicurezza dell'account dei tuoi dipendenti al livello successivo.