Come affrontare gli attacchi Ransomware

Pubblicato su: 10 Mar 2020

Ultima modifica il: 24 Lug 2025

Il ransomware è senza dubbio una delle maggiori minacce informatiche

che oggi colpiscono le organizzazioni di tutto il mondo.

Gli hacker hanno cambiato le loro tattiche e piuttosto che prendere di mira i consumatori di tutti i giorni di

, stanno dando la caccia ai soldi e concentrando la loro attenzione sulle aziende di

, dove il ritorno sugli investimenti è molto più elevato.

Gli attacchi ransomware contro le aziende sono aumentati del 363% nell’ultimo anno e, secondo il report di Trend Micro sulla sicurezza, nel 2019 sono stati rilevati oltre 61 milioni di attacchi ransomware.

I settori più frequentemente presi di mira sono le amministrazioni locali, le istituzioni accademiche, il settore tecnologico, la sanità, l’industria manifatturiera, i servizi finanziari e le aziende del settore dei media. Tuttavia, ogni settore e azienda è un potenziale bersaglio e dovrebbe adottare tutte le misure necessarie per prevenire un attacco.

Purtroppo, molte organizzazioni non prendono

abbastanza sul serio la minaccia e solo quando si trovano a subire un

attacco ransomware paralizzante investono tempo e risorse adeguate per

migliorare le proprie difese di sicurezza informatica. A questo punto, spesso è troppo tardi perché il

danno è già fatto.

Che cos’è il Ransomware?

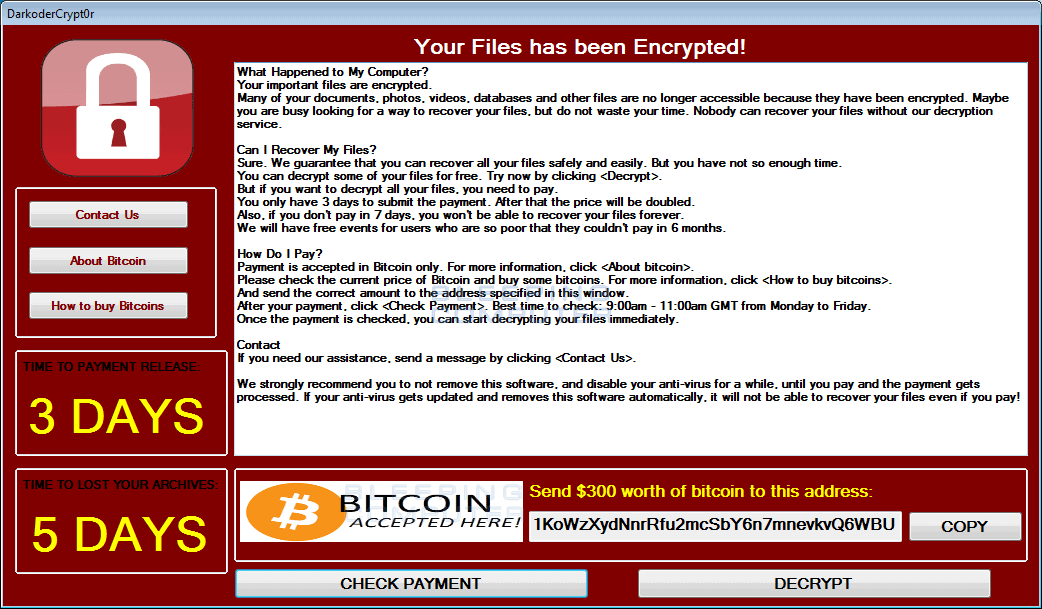

Il ransomware è un tipo di malware che impedisce agli utenti di accedere al proprio sistema crittografando i file e richiedendo il pagamento di un riscatto per sbloccare il sistema. Il pagamento del riscatto viene solitamente richiesto in Bitcoin o in altre criptovalute difficili da rintracciare. In genere i criminali informatici assegnano una scadenza per il pagamento del riscatto e, se la scadenza passa, il pagamento del riscatto viene raddoppiato o i file vengono bloccati in modo permanente.

Alcune varianti di ransomware sono progettate per diffondersi rapidamente ad altri computer di una rete. Questo è esattamente ciò che è successo nell’attacco WannaCry del 2017, quando il ransomware ha criptato centinaia di migliaia di computer in oltre 150 paesi. Nel giro di poche ore, il ransomware ha scatenato il caos in tutto il mondo, portando a un blocco virtuale un terzo dei dipartimenti NHS del Regno Unito.

Come fa

ad avere un Ransomware?

Ci sono diversi modi in cui il ransomware può infettare il tuo computer. Il modo più comune è attraverso le e-mail di phishing che contengono link o allegati dannosi. Le e-mail sembrano provenire da una fonte affidabile e una volta cliccato il link o aperto l’allegato, il malware si installa nel sistema e inizia a criptare i file.

I ransomware possono essere diffusi anche attraverso la compromissione della Remote Desktop Connection, siti web dannosi, dispositivi multimediali rimovibili infetti e persino app di messaggistica sui social media.

Cosa fare in caso di attacco Ransomware

1. Isolare i computer infetti

Quando il ransomware colpisce, la velocità è fondamentale. Se sospetti che il tuo computer sia stato infettato, devi immediatamente scollegarlo dalla rete staccando il cavo Ethernet e disabilitando Wi-Fi, Bluetooth e qualsiasi altra funzionalità di rete. Il ransomware si diffonde attraverso la connessione di rete, quindi se riesci a isolare il computer infetto, eviterai che si diffonda e infetti altri dispositivi della rete. Se sospetti che più di un computer sia stato compromesso, applica le stesse misure.

2. Avvisare il team di sicurezza IT

Il tuo team IT deve essere immediatamente avvisato in modo da poter contenere la diffusione del ransomware e mettere in atto le procedure corrette per affrontare l’attacco. È qui che entra in gioco un piano di risposta agli incidenti. Il piano aiuterà a garantire che l’incidente sia gestito correttamente, che tutte le prove siano raccolte, registrate e conservate e che la situazione sia affrontata nel modo più rapido ed efficiente possibile. Fornire una cronologia dettagliata della violazione aiuterà a identificare eventuali punti deboli nelle procedure e a migliorare le difese di sicurezza in futuro.

3. Identificare il tipo di ransomware

Se sei in grado di identificare il tipo di ransomware utilizzato nell’attacco, ti aiuterà a capire come si diffonde, quali tipi di file cripta e come può essere rimosso. Esistono diversi tipi di ransomware, ma i due più comuni sono il ransomware che blocca lo schermo e il ransomware che cripta. Il primo è il più facile da risolvere e, nonostante il blocco dell’intero sistema, i file saranno al sicuro fino al pagamento di un riscatto. Il secondo è molto più difficile da recuperare. Invece di negare l’accesso all’utente, trova tutti i dati sensibili, li cripta e richiede un pagamento per poterli decriptare e ripristinare.

4. Informare i dipendenti

Devi informare immediatamente i tuoi dipendenti che c’è stata una violazione, spiegare cosa significa per l’azienda e delineare le misure che adotterai per mitigare l’incidente. Indipendentemente dal fatto che i loro computer siano stati infettati direttamente o meno, è probabile che si verifichino delle interruzioni operative mentre si svolgono le indagini sull’incidente. I dipendenti saranno naturalmente preoccupati per l’impatto che l’attacco avrà sul loro lavoro, quindi è importante essere trasparenti e tenerli informati sull’evolversi della situazione.

5. Cambia le credenziali di accesso

Il ransomware può diffondersi rapidamente raccogliendo indirizzi IP e credenziali. Se gli hacker riescono a compromettere le credenziali amministrative, possono spostarsi lateralmente nelle reti, crittografare i file e cancellare i backup nel processo. Per assicurarti che il tuo sistema sia protetto e per evitare che gli hacker vanifichino i tuoi sforzi di recupero, devi cambiare immediatamente tutte le credenziali di amministrazione e degli utenti.

6. Scatta una foto della richiesta di riscatto

Se possibile, dovresti scattare una foto della richiesta di riscatto con il tuo cellulare. Questa può essere utilizzata come prova quando denunci l’accaduto alla polizia. Questa prova è necessaria se devi presentare una richiesta di risarcimento per la cyber assicurazione e la foto può anche fornire ulteriori informazioni sul metodo di attacco.

7. Avvisare le autorità

È importante informare la polizia se sei stato attaccato, in modo che possa indagare a fondo sull’incidente e aiutare a prevenire che altre aziende subiscano la stessa sorte. Se la tua organizzazione gestisce dati di cittadini dell’UE, ai sensi del GDPR sei tenuto a informare l’ICO entro 72 ore dalla violazione. In caso contrario, potresti incorrere in multe fino al 4% del fatturato globale annuo o a 20 milioni di euro (il maggiore dei due).

8. Non pagare mai il riscatto

La National Crime Agency consiglia vivamente alle organizzazioni di non effettuare il pagamento di un riscatto, in quanto ciò incoraggia i criminali informatici a lanciare ulteriori attacchi e il circolo vizioso continua. Se decidi di pagare un riscatto, non c’è alcuna garanzia di riavere i tuoi file e, anzi, aumenta le possibilità di essere preso di mira in futuro.

9. Aggiornare i sistemi di sicurezza

Una volta terminato l’incidente, dovrai eseguire un controllo di sicurezza e aggiornare tutti i sistemi. Gli aggiornamenti devono essere installati non appena sono disponibili per evitare che gli hacker sfruttino le vulnerabilità delle vecchie versioni del software. Una patch regolare garantisce che i computer siano aggiornati, stabili e al sicuro dalle minacce informatiche.

10. Ripristino dai backup

La chiave per un rapido recupero da un attacco ransomware è assicurarsi di avere backup aggiornati dei file importanti. La regola del 3-2-1 è un approccio ottimale per il backup e il ripristino. Seguendo questa regola, dovresti avere 3 copie dei tuoi dati in due diversi formati di archiviazione, con almeno una copia fuori sede. In questo modo potrai recuperare rapidamente i tuoi dati senza essere ricattato per il pagamento di un riscatto.

Come prevenire gli attacchi ransomware di

- I dipendenti dovrebbero ricevere regolarmente una formazione di sensibilizzazione sulla sicurezza informatica per essere informati sull’evoluzione delle minacce informatiche e su come individuare le prime fasi di un attacco.

- Esegui regolarmente il backup dei dati.

- Limitare le autorizzazioni degli utenti a installare ed eseguire applicazioni software. Questo può limitare la capacità del malware di diffondersi in una rete.

- Aggiorna regolarmente il software e assicurati che le patch vengano installate non appena disponibili.

- Installa un software antivirus su tutti i dispositivi.

- Scansiona tutte le e-mail in entrata e in uscita per rilevare le minacce.

- Segui le buone pratiche di sicurezza per ridurre al minimo il rischio di infezione – Evita di cliccare su link o scaricare allegati da fonti sconosciute.

- Configura i firewall per bloccare l’accesso agli indirizzi IP dannosi.

- Crea password forti e attiva l’autenticazione a più fattori per una maggiore sicurezza degli account.

Il phishing è la prima causa di tutti gli attacchi informatici e continua a rivelarsi uno dei modi più semplici per rubare dati preziosi e diffondere ransomware. MetaPhish, il software di simulazione del phishing di MetaCompliance, è stato creato per fornire una potente difesa contro queste minacce e permette alle organizzazioni di scoprire quanto la loro azienda sia suscettibile al phishing. Contattaci per avere maggiori informazioni su come MetaPhish può essere utilizzato per proteggere la tua azienda.