Ransomware är utan tvekan ett av de största cyberhoten. som påverkar organisationer runt om i världen idag.

Hackare har ändrat sin taktik och i stället för att rikta in sig på vardagliga konsumenter, utan jagar pengarna och fokuserar sin uppmärksamhet på de vanliga konsumenterna. företag där det finns en mycket högre avkastning på investeringen.

Ransomware-attacker mot företag har ökat med 363% under det senaste året, och enligt Trend Micros Security Roundup-rapport upptäcktes över 61 miljoner ransomware-attacker under 2019.

De branscher som oftast utsätts är lokala myndigheter, akademiska institutioner, tekniksektorn, hälso- och sjukvården, tillverkningsindustrin, finansiella tjänster och medieföretag. Alla branscher och företag är dock potentiella måltavlor och bör vidta alla nödvändiga åtgärder för att förhindra en attack.

Tyvärr misslyckas många organisationer med att ta hänsyn till hotet. allvarligt nog, och det är först när de får ta emot ett hot som de förödande utpressningstrojanerattack investerar de rätt tid och resurser i att att förbättra sitt cybersäkerhetsförsvar. I det här skedet är det ofta för sent eftersom skadan redan är skedd.

Vad är ransomware?

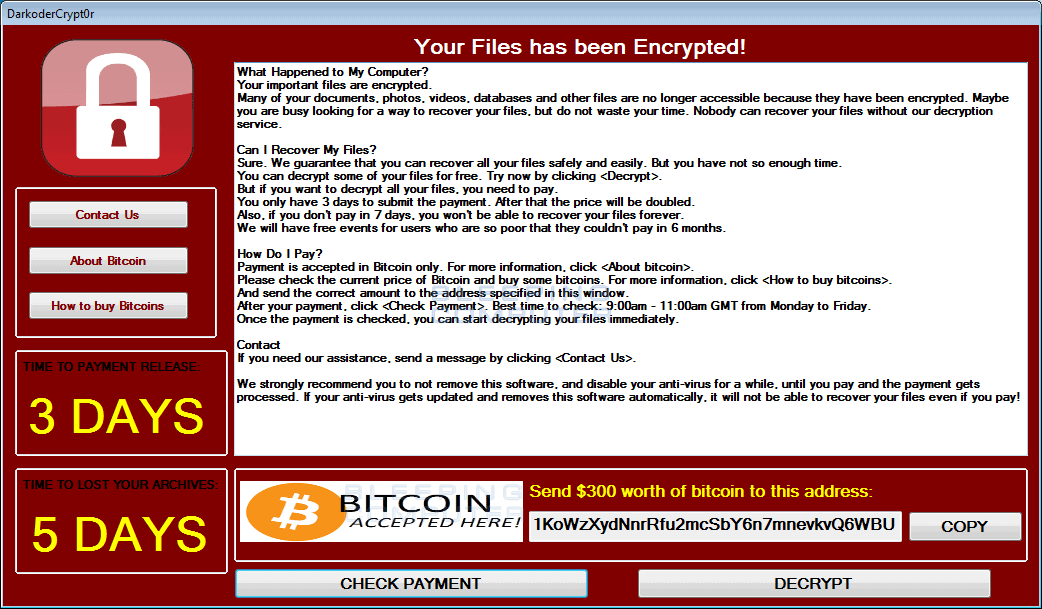

Ransomware är en typ av skadeprogram, eller malware, som hindrar användare från att komma åt sina system genom att kryptera filer och kräva en lösensumma för att låsa upp dem. Lösenbeloppet begärs vanligtvis i Bitcoin eller i andra kryptovalutor som är svåra att spåra. Cyberbrottslingar sätter vanligtvis en tidsfrist för när lösensumman ska betalas, och om tidsfristen går ut kommer lösensumman att fördubblas eller filerna låsas permanent.

Vissa varianter av utpressningstrojaner är utformade för att snabbt spridas till andra maskiner i ett nätverk. Det är precis vad som hände vid WannaCry-attacken 2017, då utpressningstrojaner krypterade hundratusentals datorer i mer än 150 länder. Inom loppet av några timmar orsakade utpressningstrojaner förödelse över hela världen, vilket ledde till att en tredjedel av Storbritanniens NHS-förvaltningar praktiskt taget stod stilla.

Hur kan får du ransomware?

Det finns flera sätt som ransomware kan infektera din dator på. Det vanligaste sättet är genom phishing-mejl som innehåller skadliga länkar eller bilagor. E-postmeddelandena ser ut att komma från en seriös källa och när du klickar på länken eller öppnar den bifogade filen installerar sig den skadliga programvaran i systemet och börjar kryptera filer.

Ransomware kan också levereras via komprometterade fjärrskrivbordsanslutningar, skadliga webbplatser, infekterade flyttbara mediaenheter och till och med appar för meddelanden i sociala medier.

Vad du ska göra i händelse av en Ransomware-attack

1. Isolera infekterade maskiner

När utpressningstrojaner slår till är snabbhet av största vikt. Om du misstänker att din dator har blivit infekterad bör du omedelbart koppla bort den från nätverket genom att koppla ur Ethernetkabeln och inaktivera Wi-Fi, Bluetooth och andra nätverksfunktioner. Ransomware sprids via nätverksanslutningen, så om du kan isolera den infekterade maskinen förhindrar du att den sprids och infekterar andra enheter i nätverket. Om du misstänker att fler än en maskin har blivit infekterad ska du vidta samma åtgärder.

2. Meddela din IT-säkerhetsgrupp

Ditt IT-team bör omedelbart underrättas så att de kan begränsa spridningen av utpressningstrojaner och sätta in rätt rutiner för att hantera attacken. Det är här en incidenthanteringsplan kommer in i bilden. Planen hjälper till att se till att incidenten hanteras korrekt, att alla bevis samlas in, registreras och bevaras och att situationen hanteras så snabbt och effektivt som möjligt. Genom att tillhandahålla en detaljerad tidslinje för överträdelsen kan man identifiera eventuella svagheter i förfarandena och förbättra säkerhetsförsvaret framöver.

3. Identifiera typen av utpressningstrojaner

Om du kan identifiera vilken typ av utpressningstrojaner som används i attacken hjälper det dig att förstå hur den sprids, vilka typer av filer den krypterar och hur den kan tas bort. Det finns många olika sorters utpressningstrojaner men de två vanligaste är skärmlåsande utpressningstrojaner och krypterande utpressningstrojaner. Den första är lättast att lösa och trots att hela systemet låses ner är filerna säkra tills en lösenbetalning görs. Den andra är mycket svårare att återhämta sig från. Istället för att neka användaren åtkomst hittar den alla känsliga uppgifter, krypterar dem och kräver sedan en betalning för att uppgifterna ska dekrypteras och återställas.

4. Informera de anställda

Du bör omedelbart informera dina anställda om att det har skett ett intrång, förklara vad det innebär för företaget och beskriva vilka åtgärder du kommer att vidta för att mildra incidenten. Oavsett om deras datorer har blivit direkt infekterade eller inte kommer det troligen att bli en viss driftstopp medan utredningen av incidenten pågår. De anställda kommer naturligtvis att oroa sig för hur attacken kommer att påverka deras arbete, så det är viktigt att vara öppen och hålla dem fullt informerade om hur situationen utvecklas.

5. Ändra inloggningsuppgifter

Ransomware kan spridas snabbt genom att samla in IP-adresser och autentiseringsuppgifter. Om hackare lyckas kompromettera administrativa autentiseringsuppgifter kan de röra sig i sidled i nätverken, kryptera filer och förstöra säkerhetskopior i processen. För att säkerställa att ditt system är skyddat och för att förhindra att hackare motarbetar dina återställningsförsök bör du omedelbart ändra alla administratörs- och användarinloggningsuppgifter.

6. Ta ett foto av lösensumman

Om det är möjligt bör du ta ett foto av lösensumman på din mobiltelefon. Detta kan användas som bevis när du anmäler händelsen till polisen. Beviset är nödvändigt om du lämnar in ett cyberförsäkringsanspråk och fotot kan också ge ytterligare information om angreppsmetoden.

7. Meddela myndigheterna.

Det är viktigt att du meddelar polisen om du har blivit attackerad så att de kan utreda händelsen fullt ut och hjälpa till att förhindra att andra företag drabbas av samma öde. Om din organisation hanterar uppgifter som tillhör medborgare inom EU är du enligt GDPR skyldig att informera ICO inom 72 timmar efter att ett dataintrång har ägt rum. Underlåtenhet att göra detta kan leda till böter på upp till 4% av den globala årsomsättningen eller 20 miljoner euro (beroende på vilket som är störst).

8. Betala aldrig lösensumman

National Crime Agency rekommenderar starkt organisationer att inte betala lösensumma, eftersom det uppmuntrar cyberkriminella att inleda ytterligare attacker och den onda cirkeln fortsätter. Om du väljer att betala en lösensumma finns det ingen garanti för att du någonsin får tillbaka dina filer, och om något ökar det dina chanser att bli utsatt för ett nytt angrepp i framtiden.

9. Uppdatera säkerhetssystemen

När incidenten är över måste du göra en säkerhetsgranskning och uppdatera alla system. Uppdateringar bör installeras så snart de blir tillgängliga för att förhindra att hackare utnyttjar sårbarheter i äldre versioner av programvaran. Regelbunden patchning säkerställer att maskinerna hålls uppdaterade, stabila och säkra från skadlig kod.

10. Återställa från säkerhetskopior

Nyckeln till en snabb återhämtning efter en attack med utpressningstrojaner är att se till att du har uppdaterade säkerhetskopior av viktiga filer. 3-2-1-regeln är en bästa praxis för säkerhetskopiering och återställning. Enligt denna regel bör du ha tre kopior av dina data i två olika lagringsformat - med minst en kopia placerad utanför anläggningen. På så sätt kan du snabbt återställa dina data utan att bli utpressad att betala en lösensumma.

Hur man förebygger ransomware attacker

- Anställda bör få regelbunden utbildning i cybersäkerhet för att få information om nya cyberhot och hur man upptäcker de tidiga stegen av en attack.

- Säkerhetskopiera data regelbundet.

- Begränsa användarnas behörighet att installera och köra programvaror. Detta kan begränsa skadlig kods förmåga att spridas i ett nätverk.

- Uppdatera programvaran regelbundet och se till att patchar installeras så snart de blir tillgängliga.

- Installera antivirusprogram på alla enheter.

- Skanna all inkommande och utgående e-post för att upptäcka hot.

- Följ goda säkerhetsrutiner för att minimera risken för infektion - Undvik att klicka på länkar eller ladda ner bilagor från okända källor.

- Konfigurera brandväggar för att blockera åtkomst till skadliga IP-adresser.

- Skapa starka lösenord och aktivera flerfaktorsautentisering för extra säkerhet på konton.

Phishing är den främsta orsaken till alla cyberattacker och fortsätter att visa sig vara ett av de enklaste sätten att stjäla värdefull data och leverera ransomware. MetaCompliance's programvara för phishing-simulering MetaPhish har skapats för att ge ett kraftfullt försvar mot dessa hot och gör det möjligt för organisationer att ta reda på hur mottagligt deras företag är för phishing. Kontakta oss för mer information om hur MetaPhish kan användas för att skydda ditt företag.