Gestione efficace degli incidenti e dei protocolli per la sicurezza delle informazioni

Pubblicato su: 24 Feb 2024

Ultima modifica il: 8 Set 2025

Gli incidenti di sicurezza possono avere un impatto drastico sulle aziende, causando gravi danni organizzativi e finanziari. Per questo motivo, quando si tratta di salvaguardare i dati sensibili e di proteggersi dalle minacce informatiche, è fondamentale capire come gestire gli incidenti di sicurezza informatica. La risposta agli incidenti di sicurezza informatica comprende una serie di strategie e protocolli volti a rilevare, mitigare e recuperare efficacemente le violazioni della sicurezza. Implementando solidi piani di risposta agli incidenti, le organizzazioni possono ridurre al minimo l’impatto degli incidenti di sicurezza e garantire la continuità aziendale.

Migliorare la sicurezza delle informazioni attraverso approcci incentrati sull’uomo

Le cause degli incidenti di sicurezza sono, in larga misura, errori umani. L’implementazione di procedure e processi validi è possibile solo se un’azienda ha un’ottima cultura della sicurezza e degli errori. Fondamentalmente, la gestione corretta può essere suddivisa in 3 aree:

- Monitoraggio degli incidenti di sicurezza informatica

- Raccolta delle prove

- Reazione agli incidenti di sicurezza informatica

Gli standard ISO 27000 forniscono ottime linee guida per gestire correttamente gli incidenti di sicurezza informatica. Tale struttura dovrebbe essere utilizzata in base alle dimensioni dell’azienda.

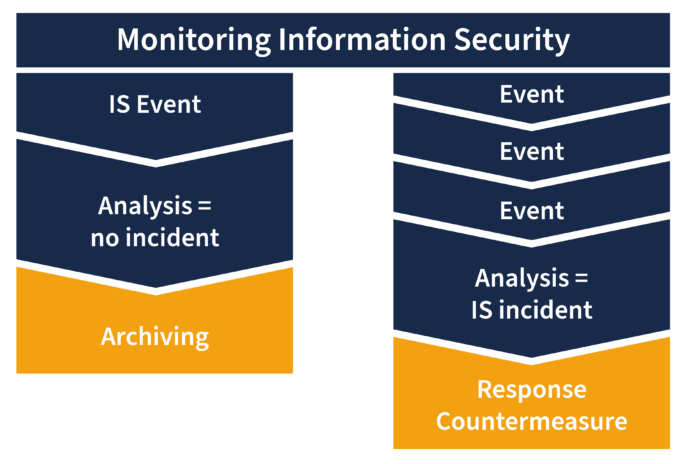

Differenza tra evento di sicurezza e incidente di sicurezza

Un evento di sicurezza informatica si verifica quando viene identificato un evento in un sistema, un servizio o una rete che indica una possibile violazione delle linee guida di sicurezza o una circostanza precedentemente sconosciuta che potrebbe essere rilevante per la sicurezza. Pertanto, nel caso di un evento, non è ancora possibile riferire sugli effetti o sull’esatta situazione di pericolo. D’altro canto, un incidente di sicurezza è un evento che si è verificato e che molto probabilmente ha messo a rischio le operazioni aziendali e la sicurezza delle informazioni. Pertanto, una delle componenti principali di una corretta gestione è il corretto monitoraggio e l’analisi degli incidenti, come mostra il grafico seguente:

Come ridurre gli incidenti di sicurezza informatica

La cultura della sicurezza influenza in modo significativo il numero e l’impatto degli incidenti di sicurezza informatica all’interno di un’azienda. All’interno dell’azienda deve esistere una struttura chiara su come procedere, che ogni persona coinvolta abbia interiorizzato. Questo crea sicurezza. Se la procedura è chiara, il tasso di errore si riduce e i compiti e i canali di comunicazione possono essere gestiti in modo più efficiente. Inoltre, è necessaria una chiara separazione tra eventi e incidenti per consentire una significativa definizione delle priorità. Inoltre, gli errori dovrebbero poter essere comunicati apertamente, in modo da non nascondere gli eventi e da poter utilizzare il fattore tempo per le reazioni e le contromisure successive.

Minacce persistenti avanzate (Advanced Persistent Threats, APT) – Cyberattacchi mirati

Le APT sono attacchi mirati a individui, aziende o istituzioni selezionate. Nel corso del processo, si ottiene un accesso permanente a una rete, con l’obiettivo di diffondersi ad altri sistemi informatici. Il profilo degli aggressori è caratterizzato da un alto livello di motivazione e da un elevato impiego di risorse. Di solito dietro questi attacchi, che hanno gravi conseguenze, ci sono organizzazioni criminali.

Per eliminare gli effetti di questi incidenti nel miglior modo possibile, sono necessari una struttura e dei diagrammi di flusso già preparati. Innanzitutto, i sistemi colpiti devono essere spenti o isolati per ridurre la diffusione. In seguito, non bisogna avere fretta e l’ambiente IT colpito può essere ripulito secondo i piani. Una volta completate tutte le fasi, l’ambiente può essere riportato allo stato produttivo dopo la bonifica.

L’importanza dell’IT Forensics per gli incidenti di sicurezza

Supponiamo che la nostra workstation sia stata compromessa da un aggressore e che sia stato eseguito del codice maligno per infettare altri sistemi IT. Ora, prima che altri sistemi siano stati infettati, il sistema compromesso può essere identificato e spento. Tuttavia, è anche importante effettuare un’analisi forense del sistema per essere preparati ad altri incidenti simili e per contenere gli effetti dell’incidente. Si possono consultare esperti esterni o creare team interni.

Quando i team forensi si occupano di incidenti di sicurezza, la prima cosa da fare è bloccare l’attaccante dal sistema. A questo segue un’analisi e un chiarimento delle questioni più importanti:

- Quali circostanze hanno permesso di compromettere il sistema?

- Quali falle di sicurezza sono state sfruttate?

- Quando è avvenuto l’attacco e da quanto tempo è in corso?

Una volta chiarite tutte le questioni, è possibile implementare le misure e chiudere i varchi.

Gestione della risposta agli incidenti per il lavoro a distanza

A causa del crescente numero di lavoratori a distanza e del rapido cambiamento causato dalla pandemia di Corona, molti dipendenti si sono trovati in una situazione di incertezza. Come spiegato nelle sezioni precedenti, l’insicurezza è uno dei maggiori fattori di incidenti di sicurezza informatica e favorisce gravi ripercussioni. Per questo motivo, le misure di monitoraggio devono essere ulteriormente ampliate, soprattutto negli spazi di lavoro remoti, e l’accesso alle reti aziendali deve essere chiaramente assegnabile. Questo è l’unico modo per compensare l’aumento esponenziale della superficie di attacco. Un punto importante è un processo di segnalazione ben strutturato e facilmente accessibile per gli incidenti di sicurezza informatica da parte dei dipendenti. Le catene di segnalazione e le persone da contattare devono essere comunicate regolarmente. Inoltre, sono necessarie misure di sensibilizzazione per rendere le minacce costantemente presenti e per formare le procedure. Solo così è possibile ridurre il tasso di errore e creare fiducia nella gestione degli incidenti e degli eventi di sicurezza informatica.

Risposta proattiva agli incidenti di sicurezza informatica: Salvaguardare le risorse digitali dell’organizzazione

Gli incidenti di sicurezza comportano rischi significativi per le organizzazioni, che vanno dalle perdite finanziarie ai danni alla reputazione. Tuttavia, con il giusto approccio alla risposta agli incidenti di sicurezza informatica, questi rischi possono essere mitigati in modo efficace. Scopri la formazione completa di MetaCompliance sulla consapevolezza della sicurezza informatica per i dipendenti, per dare alla tua forza lavoro le conoscenze e le competenze necessarie per prevenire, rilevare e rispondere alle minacce alla sicurezza in modo proattivo. Investi in misure proattive oggi per salvaguardare le risorse digitali della tua organizzazione domani.