Som du sikkert ved, fandt der i fredags en hidtil uset ransomware-hændelse sted på NHS-hospitaler. Det rapporteres, at det er blevet fundet i omkring 100 lande og har påvirket omkring 75.000 maskiner (og disse tal var stadig stigende, da vi gik i trykken).

Som hjælp tænkte vi, at vi ville samle en anatomi af, hvordan det skete, indsamlet fra en række forskellige kilder, for at hjælpe dig med at få en bedre forståelse af, hvordan det skete, og hvordan det blev så udbredt så hurtigt.

Men først håber vi, at du kunne tænde din computer i dag uden at blive inficeret af malware, da mange tusinde mennesker verden over ikke vil være så heldige. Det er værd at fortælle dine venner og kolleger på Windows, at det er vigtigt, at deres system er fuldt patchet med sikkerhedsopdateringen "MS17-010" - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

E-mail opmærksomhed

Det er sandsynligt, at hele dette angreb startede med et spamming-angreb. Flere nyhedsbureauer har rapporteret, at den malware, der udløser ransomware, blev installeret, efter at en bruger åbnede et Word-dokument, der indeholdt makroer.

For dem af os, der arbejder med cybersikkerhed, er disse angreb hverdagskost. Dette angreb er dog enestående, fordi det er så udbredt, at det er blevet så udbredt. Angrebet fortsatte i løbet af weekenden, og kinesiske statsmedier rapporterede, at 29 000 institutioner i Kina var blevet inficeret af det globale ransomware cyberangreb. Dette er også fortsat mandag morgen med den australske forbundsregering, der bekræfter, at private virksomheder er blevet ramt af ransomware-angrebet.

Den skæbnesvangre tilknytning!

Så når e-mailen lander, og brugeren åbner de vedhæftede dokumenter, er spillet slut!

Der kan være sket flere ting:

For det første er det sandsynligt, at malware, når den først er lanceret, vil have sendt sig selv til alle kontakterne på brugerens e-mail-kontaktliste. Dette er en af grundene til, at malware kan rejse så langt og hurtigt.

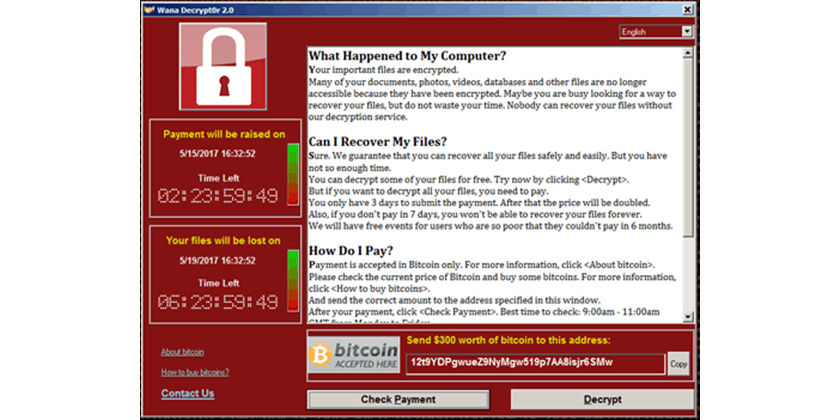

Derefter har malwaren installeret sig selv på den lokale maskine. Dette vil højst sandsynligt også have udløst ransomware på den lokale maskine. Denne særlige variant af ransomware går under en række navne - WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Den krypterer alle lokale filer, som den kan, og vil vise en skærm som denne:

Idéen er, at når krypteringen først er blevet gennemført, skal brugeren betale for at få adgang til sine filer igen. Det krævede beløb er på 300 dollars. Hvis de ikke har betalt inden 72 timer, fordobles beløbet. Og hvis de ikke har betalt inden for en uge, vil alle filerne blive slettet. Selvfølgelig er der - som med al ransomware - ingen garanti for, at betaling vil resultere i dekryptering af filerne. Betalingen skal ske ved hjælp af Bitcoins - for mere om denne digitale valuta se her

EternalBlue

Lad dig ikke narre af navnet, navnet EternalBlue burde skræmme mange organisationer lige nu. På et tidspunkt i fortiden fandt National Security Agency i USA en fejl i visse versioner af Microsoft Windows, som gjorde det muligt for dem at få fjernadgang til maskinen og installere software. På bizar vis blev NSA tidligere i år selv hacket, og hackerne fandt detaljer om denne fejl og en række andre. Da dette blev offentligt kendt, udsendte Microsoft en patch til alle understøttede versioner af Windows.

Der er dog flere versioner, som der ikke er udgivet patches til - især Windows XP og Windows Server 2003. Den malware, der kom i fredags, kunne scanne organisationers netværk for maskiner, der kørte disse ikke-understøttede versioner af Windows, og derefter bruge denne udnyttelse (med kodenavnet "EternalBlue") til at installere sig selv over netværket på den fundne maskine og dermed kryptere denne maskine.

Denne teknik er en anden grund til, at problemet har kunnet spredes så hurtigt. Det er også en af hovedårsagerne til, at NHS blev så hårdt ramt. NHS er berygtet for at bruge forældet software og operativsystemer - selv for nogle af sine mest afgørende systemer.

En sidste ting skal nævnes. Du har måske læst rapporterne om den "tilfældige helt", som har formået at forhindre, at flere maskiner bliver inficeret. Det ser ud til, at før ransomware'en træder i kraft og krypterer maskinerne, "tjekker" den sig ind på et internetdomæne. Domænet er "www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com".

Virussen tjekker i bund og grund, om webstedet er live, og hvis det er, forlader virussen stedet for at inficere maskinen. Dette ser ud til at være en kill switch, som hackerne har inkluderet for at kunne dræbe ransomware-kampagnen, hvis de skulle have brug for det. Ovenstående domæne blev aldrig registreret, og derfor ville dette websted ikke have været live. Men en sikkerhedsanalytiker registrerede domænet (mod et gebyr på 8 pund), og dette bragte webstedet til eksistens, og ransomware vil derfor ikke længere inficere flere maskiner.

Hackerne kan dog foretage mindre justeringer i deres kode og frigive ransomware igen uden denne kill switch. Virkningerne af dette kan være langt mere ødelæggende end det, vi så i fredags.

Kun tiden vil vise, om disse angreb eskalerer, eller om vi har set det værste af EternalBlue. Phishing-angreb vil dog fortsat forekomme. For at undgå, at din virksomhed bliver fanget i en global hændelse i fremtiden, kan du med fordel investere i vores specialiserede phishing-simuleringssoftware - MetaPhish, der øger dine medarbejderes følsomhed over for bedrageriske e-mails. Vi har også et eLearning-kursus om grundlæggende bevidsthed om phishing, som dækker, hvordan man korrekt identificerer en phish, og hvad man skal gøre, når man opdager en phish.

Tal med os i dag for at få flere oplysninger om, hvordan du kan redde din organisation fra et phishing-angreb.