Como seguramente sabrás, el viernes se produjo un incidente de ransomware sin precedentes en los hospitales del NHS. Se ha detectado en un centenar de países y ha afectado a unas 75.000 máquinas (y estas cifras seguían aumentando al cierre de esta edición).

Para ayudar, hemos pensado en elaborar una anatomía de cómo se produjo, recopilada de una serie de fuentes diferentes, para ayudarle a comprender mejor cómo se produjo y cómo se extendió tan rápidamente.

Pero en primer lugar, esperamos que hoy hayas podido encender tu ordenador sin que haya sido infectado por un malware, ya que muchos miles de personas en todo el mundo no tendrán esa suerte. Merece la pena hacer saber a tus amigos y colegas con Windows que es importante que su sistema esté totalmente parcheado con la actualización de seguridad "MS17-010" - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Sensibilización por correo electrónico

Es probable que todo este ataque haya comenzado con un ataque de spam. Varias agencias de noticias han informado de que el malware que desencadena el ransomware se instaló después de que un usuario abriera un documento de Word que contenía macros.

Para los que nos dedicamos a la ciberseguridad, estos ataques son habituales. Sin embargo, este es único por lo extendido que está. El ataque continuó durante el fin de semana, con los medios de comunicación estatales chinos informando de que 29.000 instituciones en toda China habían sido infectadas por el ciberataque global de ransomware. En la mañana del lunes, el Gobierno Federal de Australia confirmó que las empresas privadas habían sido afectadas por el ataque de ransomware.

¡El accesorio de la perdición!

Así que, una vez que el correo electrónico llega y el usuario abre los documentos adjuntos, ¡se acabó el juego!

Pueden haber ocurrido varias cosas:

En primer lugar, es probable que una vez lanzado, el malware se haya reenviado a todos los contactos de la lista de contactos de correo electrónico del usuario. Esta es una de las razones por las que el malware podría viajar tan lejos, tan rápido.

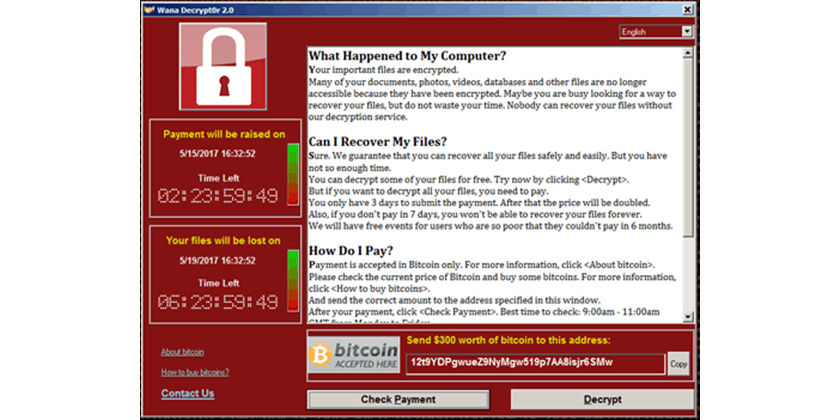

Entonces el malware se habrá instalado en la máquina local. Lo más probable es que esto también haya activado el ransomware en la máquina local. Esta variante particular de ransomware recibe varios nombres: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Cifra todos los archivos locales que puede y muestra una pantalla como esta:

La idea es que, una vez que la encriptación se afiance, el usuario tenga que pagar para volver a acceder a sus archivos. La cantidad solicitada es de 300 dólares. Si no han pagado en 72 horas, la cantidad se duplica. Y si no han pagado en una semana, se borrarán todos los archivos. Por supuesto, como ocurre con todos los ransomware, no hay garantías de que el pago permita descifrar los archivos. Para saber más sobre esta moneda digital , consulte aquí.

EternalBlue

No dejes que el nombre te engañe, el nombre EternalBlue debería estar metiendo miedo a muchas organizaciones en este momento. En algún momento del pasado, la Agencia de Seguridad Nacional de Estados Unidos encontró un fallo en ciertas versiones de Microsoft Windows que les permitía acceder a la máquina de forma remota e instalar software. En un extraño giro de los acontecimientos, a principios de este año, la propia NSA fue hackeada y los hackers encontraron detalles de este fallo y de una serie de otros. Una vez que esto se hizo público, Microsoft lanzó un parche para todas las versiones compatibles de Windows.

Sin embargo, hay varias versiones para las que no se han publicado parches, sobre todo Windows XP y Windows Server 2003. El malware que llegó el viernes pasado fue capaz de escanear la red de las organizaciones en busca de máquinas que estuvieran ejecutando estas versiones no soportadas de Windows, y luego utilizar este exploit (con el nombre de código 'EternalBlue') para instalarse a través de la red en la máquina detectada, cifrando así esa máquina.

Esta técnica es otra de las razones por las que el problema pudo extenderse tan rápidamente. También es una de las principales razones por las que el NHS se vio tan afectado. El NHS es conocido por utilizar software y sistemas operativos obsoletos, incluso para algunos de sus sistemas más importantes.

Una última cosa que mencionar. Puede que hayas leído los informes sobre el "héroe accidental" que ha conseguido evitar que se infecten más máquinas. Al parecer, antes de que el ransomware surta efecto y cifre las máquinas, se "registra" en un dominio de Internet. El dominio es 'www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com'.

Esencialmente, el virus comprueba si ese sitio web está activo, y si lo está, el virus sale en lugar de infectar la máquina. Esto parece ser un interruptor de muerte que los hackers han incluido para permitirles matar la campaña de ransomware si lo necesitan. El dominio de arriba nunca fue registrado y por lo tanto ese sitio web no habría estado en vivo. Pero un analista de seguridad registró el dominio (por una tarifa de 8 libras), y esto hizo que el sitio web existiera y que el ransomware ya no infectara más máquinas.

Sin embargo, los hackers pueden hacer pequeños ajustes en su código y volver a lanzar el ransomware sin este interruptor de seguridad. Los efectos de esto podrían ser mucho más devastadores que lo que vimos el viernes.

Sólo el tiempo dirá si estos ataques se intensifican, o si hemos visto lo peor de EternalBlue. Sin embargo, los ataques de phishing seguirán produciéndose. Para evitar que su empresa se vea envuelta en un incidente global en el futuro, puede invertir en nuestro software especializado de simulación de phishing, MetaPhish, que aumenta la sensibilidad de sus empleados ante los correos electrónicos fraudulentos. También disponemos de un curso de aprendizaje electrónico de concienciación sobre el phishing, que explica cómo identificar correctamente un phishing y qué hacer cuando se detecta uno.

Hablecon nosotros hoy mismo para obtener más información sobre cómo podría salvar a su organización de un ataque de phishing.