Som du säkert känner till inträffade en aldrig tidigare skådad incident med utpressningstrojaner på NHS-sjukhusen i fredags. Det rapporteras ha hittats i cirka 100 länder och påverkat cirka 75 000 maskiner (och dessa siffror ökade fortfarande när vi gick i tryck).

För att hjälpa till tänkte vi sammanställa en anatomi över hur det inträffade, samlad från en rad olika källor, för att hjälpa dig att få en bättre förståelse för hur det inträffade och hur det blev så utbrett så snabbt.

Men först hoppas vi att du kunde slå på din dator i dag utan att den infekterades av skadlig kod, eftersom många tusen människor runt om i världen inte kommer att ha den turen. Det är värt att informera dina vänner och kollegor som använder Windows om att det är viktigt att deras system är helt patchade med säkerhetsuppdateringen "MS17-010" - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Medvetenhet om e-post

Det är troligt att hela attacken startade med en spamming-attack. Flera nyhetsbyråer har rapporterat att den skadlig kod som utlöser ransomware installerades efter att en användare öppnade ett Word-dokument som innehöll makroner.

För de av oss som arbetar med cybersäkerhet är dessa attacker vardagsmat. Den här attacken är dock unik i sin omfattning. Attacken fortsatte under helgen och kinesiska statliga medier rapporterade att 29 000 institutioner i Kina hade smittats av den globala cyberattacken med utpressningstrojaner. Detta har också fortsatt under måndagsmorgonen då den federala regeringen i Australien bekräftade att privata företag har drabbats av attacken med utpressningstrojaner.

Den ödesdigra fästanordningen!

Så när e-postmeddelandet landar och användaren öppnar de bifogade dokumenten är spelet över!

Flera saker kan ha hänt:

För det första är det troligt att det skadliga programmet, när det väl har lanserats, har skickat sig självt till alla kontakter i användarens e-postkontaktlista. Detta är en av anledningarna till att skadlig kod kan färdas så långt och så snabbt.

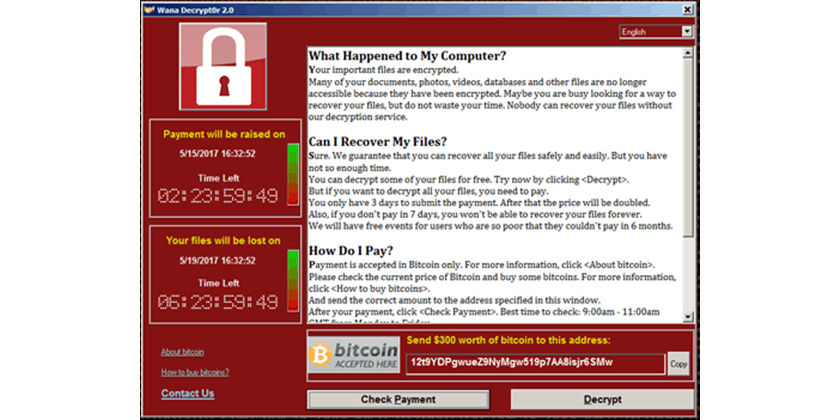

Då har skadlig kod installerat sig på den lokala maskinen. Detta skulle sannolikt också ha utlöst ransomware på den lokala maskinen. Den här varianten av utpressningstrojaner har flera namn - WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Den krypterar varje lokal fil som den kan och visar en skärm som denna:

Tanken är att användaren måste betala för att få tillgång till sina filer igen när krypteringen väl är genomförd. Det begärda beloppet är 300 dollar. Om de inte har betalat inom 72 timmar fördubblas beloppet. Och om de inte har betalat inom en vecka kommer alla filer att raderas. Naturligtvis - som med alla utpressningstrojaner - finns det ingen garanti för att betalningen kommer att leda till att filerna dekrypteras. Betalningen ska ske med Bitcoins - för mer information om denna digitala valuta se här.

EternalBlue

Låt inte namnet lura dig, namnet EternalBlue borde skrämma många organisationer just nu. Någon gång i det förflutna hittade National Security Agency i USA en brist i vissa versioner av Microsoft Windows som gjorde det möjligt för dem att få fjärråtkomst till maskinen och installera programvara. I en bisarr vändning tidigare i år hackades NSA själva och hackarna hittade detaljer om denna brist och en rad andra. När detta blev allmänt känt släppte Microsoft en patch för alla versioner av Windows som stöds.

Det finns dock flera versioner för vilka patchar inte släpptes - framför allt Windows XP och Windows Server 2003. Den skadlig kod som kom i fredags kunde skanna organisationers nätverk efter maskiner som körde dessa icke-stödda versioner av Windows och sedan använda denna exploatering (med kodnamnet "EternalBlue") för att installera sig själv över nätverket på den upptäckta maskinen och på så sätt kryptera den maskinen.

Denna teknik är en annan orsak till att problemet kunde spridas så snabbt. Det är också en viktig orsak till att NHS drabbades så hårt. NHS är ökänt för att använda föråldrad programvara och föråldrade operativsystem - till och med för några av sina mest viktiga system.

En sista sak att nämna. Du kanske har läst rapporterna om "hjälten av misstag" som har lyckats förhindra att fler maskiner blir infekterade. Det verkar som att innan utpressningstrojanerna börjar verka och krypterar maskinerna, "kollar" de in en internetdomän. Domänen är "www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com".

Viruset kontrollerar i princip om webbplatsen är aktiv och om den är det, går viruset därifrån i stället för att infektera maskinen. Detta verkar vara en kill switch som hackarna har inkluderat för att kunna avbryta kampanjen om de skulle behöva det. Domänen ovan registrerades aldrig och webbplatsen skulle därför inte ha varit aktiv. Men en säkerhetsanalytiker registrerade domänen (mot en avgift på 8 pund), vilket gjorde att webbplatsen blev verklighet och att utpressningstrojaner inte längre kommer att infektera fler maskiner.

Hackarna kan dock göra mindre ändringar i koden och släppa utpressningstjänsten igen utan denna kill switch. Effekterna av detta kan bli mycket mer förödande än vad vi såg i fredags.

Det är bara tiden som får utvisa om dessa attacker eskalerar, eller om vi har sett det värsta av EternalBlue. Phishing-attacker kommer dock att fortsätta att förekomma. För att undvika att ditt företag hamnar i en global incident i framtiden kan du investera i vår specialiserade programvara för phishing-simulering - MetaPhish som ökar dina anställdas känslighet för bedrägliga e-postmeddelanden. Vi har också en e-lärandekurs om grundläggande medvetenhet om nätfiske som behandlar hur man korrekt identifierar nätfiske och vad man ska göra när man upptäcker ett nätfiske.

Prata med oss idag för att få mer information om hur du kan rädda din organisation från en nätfiskeattack.