Come probabilmente saprete, un incidente ransomware senza precedenti ha avuto luogo venerdì negli ospedali del NHS. Si dice che sia stato trovato in circa 100 paesi e che abbia colpito circa 75.000 macchine (e queste cifre stavano ancora aumentando mentre andavamo in stampa).

Per aiutarvi abbiamo pensato di mettere insieme un'anatomia di come si è verificato, raccolta da una serie di fonti diverse, per aiutarvi a ottenere una migliore comprensione di come si è verificato e come è diventato così diffuso così rapidamente.

Ma prima, speriamo che abbiate potuto accendere il vostro computer oggi senza che sia stato infettato da malware, perché molte migliaia di persone in tutto il mondo non saranno così fortunate. Vale la pena far sapere ai vostri amici e colleghi su Windows che è importante che il loro sistema sia completamente patchato con l'aggiornamento di sicurezza "MS17-010" - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Consapevolezza delle e-mail

È probabile che l'intero attacco sia iniziato con un attacco di spamming. Diverse agenzie di stampa hanno riferito che il malware che innesca il ransomware è stato installato dopo che un utente ha aperto un documento word che conteneva macro.

Per quelli di noi coinvolti nello spazio della sicurezza informatica questi attacchi sono comuni. Tuttavia, questo è unico per quanto è diventato diffuso. L'attacco è continuato durante il fine settimana, con i media statali cinesi che hanno riferito che 29.000 istituzioni in tutta la Cina sono state infettate dal cyberattacco globale ransomware. Questo è continuato anche lunedì mattina con il governo federale in Australia che ha confermato che le imprese private sono state colpite dall'attacco ransomware.

L'attacco del destino!

Quindi, una volta che l'e-mail arriva, e l'utente apre i documenti allegati - è game over!

Possono essere successe diverse cose:

In primo luogo, è probabile che una volta lanciato, il malware si sia reinviato a tutti i contatti nella lista dei contatti e-mail degli utenti. Questo è uno dei motivi per cui il malware potrebbe viaggiare così lontano, così velocemente.

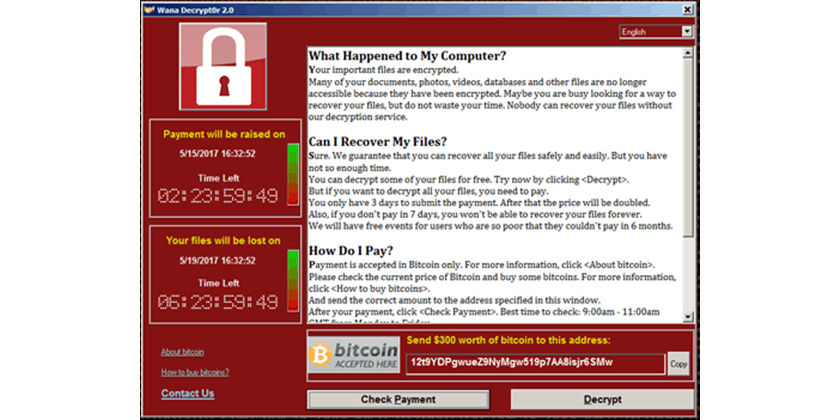

Allora il malware si sarà installato sulla macchina locale. Questo avrebbe molto probabilmente innescato anche il ransomware sulla macchina locale. Questa particolare variante del ransomware ha diversi nomi: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Crittografa ogni file locale che può e mostrerà una schermata come questa:

L'idea è che una volta che la crittografia ha preso piede, l'utente deve pagare per poter accedere nuovamente ai propri file. L'importo richiesto è di 300 dollari. Se l'utente non paga entro 72 ore, l'importo raddoppia. E se non paga entro una settimana, i file saranno tutti cancellati. Naturalmente, come per tutti i ransomware, non c'è alcuna garanzia che il pagamento porti alla decriptazione dei file. Il pagamento deve essere effettuato utilizzando i Bitcoin - per maggiori informazioni su questa valuta digitale , vedere qui

EternalBlue

Non lasciatevi ingannare dal nome, il nome EternalBlue dovrebbe incutere timore in molte organizzazioni in questo momento. Qualche tempo fa la National Security Agency negli Stati Uniti ha trovato una falla in alcune versioni di Microsoft Windows che permetteva loro di accedere alla macchina da remoto e installare software. In una bizzarra svolta degli eventi, all'inizio di quest'anno, la stessa NSA è stata violata e gli hacker hanno trovato i dettagli di questa falla e una serie di altre. Una volta che questo è diventato di dominio pubblico, Microsoft ha rilasciato una patch per tutte le versioni supportate di Windows.

Tuttavia, ci sono diverse versioni per le quali non sono state rilasciate le patch - in particolare Windows XP e Windows Server 2003. Il malware che è arrivato venerdì scorso è stato in grado di scansionare la rete delle organizzazioni per le macchine che eseguivano queste versioni non supportate di Windows, e poi usare questo exploit (chiamato in codice 'EternalBlue') per installarsi attraverso la rete sulla macchina rilevata, criptando così quella macchina.

Questa tecnica è un'altra ragione per cui il problema ha potuto diffondersi così velocemente. È anche uno dei motivi principali per cui il NHS è stato colpito così duramente. Il NHS è noto per l'utilizzo di software e sistemi operativi obsoleti - anche per alcuni dei suoi sistemi più cruciali.

Un'ultima cosa da menzionare. Potreste aver letto i rapporti sull'"eroe accidentale" che è riuscito a impedire che altre macchine venissero infettate. Sembra che prima che il ransomware entri in azione e cripti le macchine, si 'controlli' con un dominio internet. Il dominio è 'www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com'.

Essenzialmente, il virus controlla per vedere se quel sito web è attivo, e se lo è - il virus esce invece di infettare la macchina. Questo sembra essere un kill switch che gli hacker hanno incluso per permettere loro di uccidere la campagna ransomware, se necessario. Il dominio di cui sopra non è mai stato registrato e quindi quel sito web non sarebbe stato live. Ma un analista di sicurezza ha registrato il dominio (per una tassa di 8 sterline), e questo ha portato il sito web all'esistenza e quindi il ransomware non infetterà più nessuna macchina.

Tuttavia, gli hacker possono fare piccole modifiche al loro codice e rilasciare nuovamente il ransomware senza questo kill switch. Gli effetti di questo potrebbero essere molto più devastanti di quello che abbiamo visto venerdì.

Solo il tempo ci dirà se questi attacchi si intensificheranno, o se abbiamo visto il peggio di EternalBlue. Tuttavia, gli attacchi di phishing continueranno a verificarsi. Per evitare che la tua azienda venga coinvolta in un incidente globale in futuro, potresti voler investire nel nostro software di simulazione di phishing specializzato - MetaPhish che aumenta la sensibilità dei tuoi dipendenti alle email fraudolente. Abbiamo anche un corso di eLearning Essential Phishing Awareness che copre come identificare correttamente un phish e cosa fare quando se ne individua uno.

Parlate con noi oggi per ulteriori informazioni su come potreste salvare la vostra organizzazione da un attacco di phishing.