Mejorado

Phish

Columna de estado de entrega

Publicado el: 27 Jun 2024

Gestionar e identificar los correos electrónicos rebotados en los informes de auditoría de phishing puede ser todo un reto para los administradores. La incapacidad de clasificar y filtrar eficazmente los correos electrónicos en función de su estado de entrega dificulta la rápida identificación de los usuarios con problemas de entrega, lo que provoca retrasos a la hora de abordar posibles problemas.

Nuestra última actualización de funciones aborda estos retos introduciendo funciones avanzadas de clasificación y filtrado en la columna de estado de entrega de los informes de auditoría de phishing. Esta mejora permite a los administradores gestionar e identificar eficazmente los correos rebotados.

- Ordenar por estado de entrega:

- Característica: Ordene fácilmente la columna de estado de entrega para agrupar todos los correos rebotados.

- Ventajas: Identificar rápidamente a los usuarios de la lista de rebotados, mejorando la visibilidad y reduciendo el tiempo necesario para gestionar los problemas de entrega del correo electrónico.

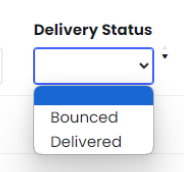

- Filtro para correos electrónicos rebotados:

- Función: Filtre la columna de estado de entrega para ver sólo los correos rebotados.

- Utilidad: Exporte una lista filtrada de usuarios de correo electrónico rebotado para que el equipo informático pueda investigarla más a fondo, garantizando una resolución de problemas específica y eficaz.

- Opciones de clasificación flexibles:

- Característica: Ordenar los correos electrónicos por otros estados.

- Utilidad: Personalice la vista en función de los distintos estados de entrega, lo que le proporcionará información exhaustiva y una gestión flexible de las campañas por correo electrónico.

Esta función no sólo mejora la eficacia de las tareas administrativas, sino que también refuerza la postura general de seguridad al permitir la rápida identificación y resolución de los problemas de entrega del correo electrónico. Con una visibilidad clara de los estados de entrega, los equipos pueden abordar proactivamente las vulnerabilidades potenciales, garantizando que las campañas de phishing simuladas lleguen a todos los destinatarios previstos.