Traitement efficace des incidents et protocoles en matière de sécurité de l'information

Publié le: 24 Fév 2024

Dernière modification le: 8 Sep 2025

Les incidents de sécurité peuvent avoir un impact considérable sur les entreprises, causant de graves dommages organisationnels et financiers. Par conséquent, lorsqu’il s’agit de sauvegarder des données sensibles et de se protéger contre les cybermenaces, il est primordial de comprendre comment gérer les incidents de sécurité de l’information. La réponse aux incidents de cybersécurité englobe une série de stratégies et de protocoles visant à détecter, atténuer et récupérer les failles de sécurité de manière efficace. En mettant en œuvre de solides plans de réponse aux incidents, les organisations peuvent minimiser l’impact des incidents de sécurité et assurer la continuité de leurs activités.

Renforcer la sécurité de l’information par des approches centrées sur l’homme

Les incidents de sécurité sont, dans une large mesure, dus à des erreurs humaines. La mise en œuvre de procédures et de processus solides n’est possible que si l’entreprise possède une très bonne culture de la sécurité et de l’erreur ouverte. Fondamentalement, le traitement correct peut être divisé en 3 domaines :

- Suivi des incidents liés à la sécurité de l’information

- Collecte de preuves

- Réaction aux incidents liés à la sécurité de l’information

Les normes ISO 27000 fournissent d’excellentes lignes directrices pour traiter correctement les incidents liés à la sécurité de l’information. Ce cadre doit être utilisé en fonction de la taille de l’entreprise.

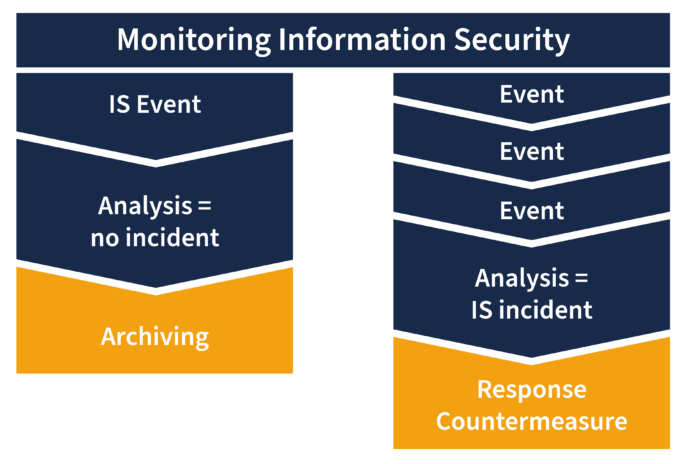

Différence entre un événement de sécurité et un incident de sécurité

Un événement de sécurité de l’information se produit toujours lorsqu’un événement a été identifié dans un système, un service ou un réseau qui indique une violation possible des directives de sécurité ou une circonstance précédemment inconnue qui pourrait être pertinente pour la sécurité. Par conséquent, dans le cas d’un événement, il n’est pas encore possible de rendre compte des effets ou de la situation exacte de danger. En revanche, un incident de sécurité est un événement qui s’est produit et qui a très probablement mis en péril les opérations commerciales et la sécurité de l’information. L’une des principales composantes d’un traitement adéquat est donc le suivi et l’analyse corrects des incidents, comme le montre le tableau suivant :

Comment réduire les incidents liés à la sécurité de l’information

La culture de la sécurité influence considérablement le nombre et l’impact des incidents de sécurité de l’information au sein d’une entreprise. L’entreprise doit disposer d’une structure claire sur la manière de procéder, que chaque personne impliquée a intériorisée. Cela crée de la sécurité. Si la procédure est claire, le taux d’erreur diminue et les tâches et les canaux de communication peuvent être traités plus efficacement. Il est également nécessaire d’établir une distinction claire entre les événements et les incidents pour permettre une hiérarchisation pertinente des priorités. En outre, les erreurs doivent pouvoir être communiquées ouvertement afin que les événements ne soient pas dissimulés et que le facteur temps puisse être utilisé pour les réactions et les contre-mesures ultérieures.

Menaces persistantes avancées (APT) – Cyberattaques ciblées

Les APT sont des attaques ciblées contre des personnes, des entreprises ou des institutions sélectionnées. Au cours de ce processus, un accès permanent est obtenu à un réseau, dans le but de s’étendre à d’autres systèmes informatiques. Le profil des attaquants se caractérise par un haut niveau de motivation et une utilisation très importante des ressources. Des organisations criminelles sont généralement à l’origine de ces attaques, qui ont de graves conséquences.

Pour nettoyer au mieux les effets de ces incidents, une structure et des organigrammes préparés à l’avance sont nécessaires. Tout d’abord, les systèmes affectés doivent être arrêtés ou isolés afin de réduire la propagation. Ensuite, il ne faut rien précipiter et l’environnement informatique touché peut être nettoyé comme prévu. Une fois toutes les étapes terminées, l’environnement peut être remis en état de fonctionnement après le nettoyage.

L’importance de l’informatique légale pour les incidents de sécurité

Supposons que notre poste de travail ait été compromis par un attaquant et qu’un code malveillant ait été exécuté pour infecter d’autres systèmes informatiques. Avant que d’autres systèmes ne soient infiltrés, le système compromis peut être identifié et arrêté. Cependant, il est également important de procéder à une analyse médico-légale du système afin de se préparer à d’autres incidents similaires et de contenir les effets de l’incident. Des experts externes peuvent être consultés ou des équipes internes peuvent être mises en place.

Lorsque les équipes de police scientifique traitent des incidents de sécurité, elles s’attachent tout d’abord à empêcher l’attaquant d’accéder au système. Il s’agit ensuite d’analyser et de clarifier les questions les plus importantes :

- Quelles sont les circonstances qui ont permis de compromettre le système ?

- Quelles sont les failles de sécurité exploitées ?

- Quand l’attaque a-t-elle eu lieu et depuis combien de temps dure-t-elle ?

Une fois que toutes les questions ont été clarifiées, des mesures peuvent être mises en œuvre et les passerelles fermées.

Gestion de la réponse aux incidents pour le travail à distance

En raison du nombre croissant de travailleurs à distance et des changements rapides provoqués par la pandémie de Corona, l’incertitude a souvent régné parmi de nombreux employés. Comme nous l’avons expliqué dans les sections précédentes, l’insécurité est l’un des principaux facteurs d’incidents liés à la sécurité de l’information et a de graves répercussions. C’est pourquoi les mesures de surveillance doivent être renforcées, en particulier dans les espaces de travail à distance, et l’accès aux réseaux de l’entreprise doit être clairement assigné. C’est le seul moyen de compenser l’augmentation exponentielle de la surface d’attaque. Un point important est la mise en place d’un processus de signalement des incidents de sécurité de l’information par les employés qui soit très bien structuré et facilement accessible. Les chaînes de signalement et les personnes de contact doivent être communiquées régulièrement. En outre, des mesures de sensibilisation sont nécessaires pour que les menaces soient constamment présentes et pour former les procédures. Ce n’est qu’ainsi que l’on pourra réduire le taux d’erreur et créer une confiance en soi dans la gestion des incidents et des événements liés à la sécurité de l’information.

Réponse proactive aux incidents de cybersécurité : Protéger les actifs numériques de votre organisation

Les incidents de sécurité présentent des risques importants pour les organisations, allant des pertes financières à l’atteinte à la réputation. Cependant, une bonne approche de la réponse aux incidents de cybersécurité permet d’atténuer efficacement ces risques. Découvrez la formation complète de sensibilisation à la cybersécurité de MetaCompliance pour les employés afin de donner à votre personnel les connaissances et les compétences nécessaires pour prévenir, détecter et répondre aux menaces de sécurité de manière proactive. Investissez aujourd’hui dans des mesures proactives pour protéger demain les actifs numériques de votre organisation.