Kuten todennäköisesti tiedät, NHS-sairaaloissa tapahtui perjantaina ennennäkemätön lunnasohjelmatapaus. Sitä on raportoitu löytyneen noin 100 maasta, ja se on vaikuttanut noin 75 000 koneeseen (ja nämä luvut kasvoivat edelleen painoon mennessä).

Ajattelimme koota yhteen eri lähteistä kerätyn anatomian siitä, miten se tapahtui, jotta ymmärtäisit paremmin, miten se tapahtui ja miten se levisi niin nopeasti.

Mutta ensin toivomme, että pystyit käynnistämään tietokoneesi tänään ilman, että se on saanut haittaohjelmatartunnan, sillä monet tuhannet ihmiset ympäri maailmaa eivät ole yhtä onnekkaita. Kannattaa kertoa ystävillesi ja kollegoillesi, jotka käyttävät Windowsia, että heidän järjestelmänsä on tärkeää korjata kokonaan MS17-010-tietoturvapäivityksellä - https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

Sähköpostitietoisuus

On todennäköistä, että koko hyökkäys alkoi spämmihyökkäyksellä. Useat uutistoimistot ovat kertoneet, että lunnasohjelman laukaiseva haittaohjelma asennettiin, kun käyttäjä avasi makroja sisältävän Word-dokumentin.

Tietoturva-alalla työskenteleville nämä hyökkäykset ovat arkipäivää. Tämä hyökkäys on kuitenkin ainutlaatuinen siinä, miten laajalle se on levinnyt. Hyökkäys jatkui koko viikonlopun ajan, ja Kiinan valtion tiedotusvälineet raportoivat, että 29 000 laitosta eri puolilla Kiinaa on saanut tartunnan maailmanlaajuisesta lunnasohjelmistokohusta. Tilanne on jatkunut myös maanantaiaamuna, kun Australian liittovaltion hallitus vahvisti, että yksityiset yritykset ovat joutuneet kiristysohjelmahyökkäyksen kohteeksi.

Tuomion kiinnitys!

Kun sähköposti saapuu ja käyttäjä avaa liitetiedostot, peli on pelattu!

Useita asioita on voinut tapahtua:

Ensinnäkin on todennäköistä, että kun haittaohjelma on käynnistetty, se on todennäköisesti lähettänyt itsensä uudelleen kaikille käyttäjän sähköpostin yhteystietoluettelossa oleville yhteystiedoille. Tämä on yksi syy siihen, miksi haittaohjelma voi levitä niin kauas ja niin nopeasti.

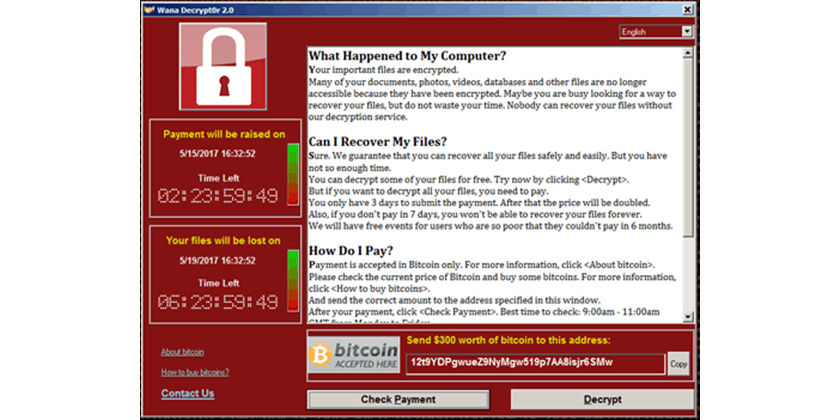

Tämän jälkeen haittaohjelma on asentunut paikalliseen koneeseen. Tämä olisi todennäköisesti käynnistänyt myös lunnasohjelman paikallisessa koneessa. Tällä kiristyshaittaohjelmavaihtoehdolla on useita nimiä - WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY. Se salaa jokaisen paikallisen tiedoston, jonka se voi, ja näyttää tällaisen näytön:

Ajatuksena on, että kun salaus on valmis, käyttäjän on maksettava päästäkseen takaisin tiedostoihinsa. Pyydetty summa on 300 dollaria. Jos käyttäjä ei ole maksanut 72 tunnin kuluessa, summa kaksinkertaistuu. Jos maksua ei ole suoritettu viikon kuluessa, kaikki tiedostot poistetaan. Kuten kaikkien lunnasohjelmien kohdalla, ei tietenkään ole mitään takeita siitä, että maksu johtaa tiedostojen salauksen purkamiseen. Maksu on suoritettava Bitcoineilla - lisätietoja tästä digitaalisesta valuutasta löydät täältä.

EternalBlue

Älä anna nimen hämätä, vaan EternalBlue-nimen pitäisi pelottaa monia organisaatioita juuri nyt. Joskus menneisyydessä Yhdysvaltain kansallinen turvallisuusvirasto löysi tietyistä Microsoft Windows -versioista virheen, jonka avulla he pystyivät etäkäyttämään konetta ja asentamaan ohjelmistoja. Omituisessa käänteessä aiemmin tänä vuonna NSA:han murtauduttiin itse, ja hakkerit löysivät yksityiskohtia tästä ja monista muista puutteista. Kun tämä tuli julkisuuteen, Microsoft julkaisi korjauksen kaikille tuetuille Windows-versioille.

On kuitenkin useita versioita, joille ei ole julkaistu korjauksia - erityisesti Windows XP:tä ja Windows Server 2003:aa. Viime perjantaina saapunut haittaohjelma pystyi etsimään organisaatioiden verkosta koneita, joissa käytettiin näitä Windows-versioita, joita ei tueta, ja sen jälkeen se pystyi käyttämään hyväksikäyttöä (koodinimeltään "EternalBlue") asentamaan itsensä verkon yli havaittuun koneeseen ja salakirjoittamaan koneen.

Tämä tekniikka on toinen syy siihen, että ongelma levisi niin nopeasti. Se on myös pääsyy siihen, miksi NHS kärsi niin pahasti. NHS on tunnettu siitä, että se käyttää vanhentuneita ohjelmistoja ja käyttöjärjestelmiä - jopa joissakin tärkeimmissä järjestelmissään.

Vielä yksi asia mainittava. Olette ehkä lukeneet raportteja "vahingossa syntyneestä sankarista", joka onnistui estämään uusien koneiden saastumisen. Vaikuttaa siltä, että ennen kuin kiristysohjelma alkaa vaikuttaa ja salaa koneet, se "kirjautuu" sisään internet-toimialueen kautta. Verkkotunnus on www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Virus periaatteessa tarkistaa, onko kyseinen verkkosivusto toiminnassa, ja jos se on, virus poistuu sen sijaan, että tartuttaisi koneen. Tämä näyttää olevan tappokytkin, jonka hakkerit ovat ottaneet mukaan, jotta he voivat tarvittaessa lopettaa lunnasohjelmakampanjan. Edellä mainittua verkkotunnusta ei koskaan rekisteröity, joten sivusto ei olisi ollut toiminnassa. Eräs tietoturva-analyytikko kuitenkin rekisteröi verkkotunnuksen (kahdeksan punnan maksua vastaan), ja näin verkkosivusto saatiin käyttöön, joten kiristysohjelma ei enää tartu mihinkään koneeseen.

Hakkerit voivat kuitenkin tehdä pieniä muutoksia koodiinsa ja julkaista lunnasohjelman uudelleen ilman tätä tappokytkintä. Tämän vaikutukset voivat olla paljon tuhoisammat kuin perjantaina nähtiin.

Ainoastaan aika näyttää, laajenevatko nämä hyökkäykset, vai onko EternalBluen pahin vaihe jo nähty. Phishing-hyökkäyksiä tulee kuitenkin jatkossakin tapahtumaan. Jotta yrityksesi ei joutuisi tulevaisuudessa maailmanlaajuisen hyökkäyksen kohteeksi, kannattaa ehkä investoida erikoistuneeseen phishing-simulointiohjelmistoon MetaPhishiin, joka lisää työntekijöidesi herkkyyttä huijaussähköposteja kohtaan. Meillä on myös Essential Phishing Awareness eLearning -kurssi, jossa käsitellään, miten tunnistat phishingin oikein ja mitä tehdä, kun huomaat sen.

Kysy meiltä jo tänään lisätietoja siitä, miten voit pelastaa organisaatiosi phishing-hyökkäyksiltä.